La criminalità informatica è in forte espansione, per questo motivo, oltre a un programma antivirus affidabile, il software di crittografia è ormai un must. Dopo tutto, i dati sul vostro PC o notebook di solito non sono criptati e sono quindi un bersaglio facile per gli hacker che vi hanno accesso nonostante tutte le precauzioni di sicurezza. Ma anche gli estranei che danno un’occhiata non autorizzata al vostro computer mentre siete lontani possono semplicemente visualizzare le vostre e-mail di Outlook, le dichiarazioni dei redditi o altri contenuti sensibili. Con gli strumenti che vi presentiamo in questo articolo, potete trasformare il vostro computer in Fort Knox e proteggervi dai ficcanaso di ogni genere.

Un software di crittografia dovrebbe essere il più semplice e comodo possibile da usare, supportare diversi metodi di crittografia e idealmente offrire altri metodi di autenticazione oltre alla classica password.

In questo articolo presentiamo sia un programma open-source che dei rappresentanti commerciali, tutti con una gamma di funzioni simili.

No. Mentre le aziende sono tenute a crittografare i loro dati in base al Regolamento tedesco sulla protezione dei dati (“DSGVO”), la crittografia è solo un’opzione facoltativa nella sfera privata. Tuttavia, è comunque consigliata.

1. i migliori programmi di crittografia a confronto

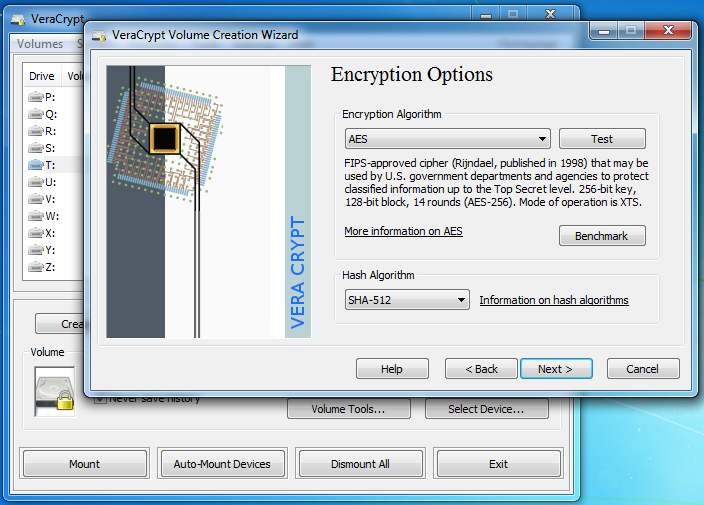

1.1 VeraCrypt: l’erede al trono

Il software di crittografia open-source VeraCrypt consente la crittografia completa o parziale di dischi rigidi e supporti rimovibili. Lo strumento protegge i dati con una crittografia a 256 bit (a scelta con AES/Rijndael, Serpent, Kuznyechik, Camellia e Twofish) contro l’accesso di terzi non autorizzati e rende più difficili i cosiddetti attacchi “brute force”. A questo scopo vengono utilizzati file contenitore protetti da password. In questi file vengono archiviati i documenti sensibili, come in una normale cartella. All’esterno, il contenitore si comporta come un file “normale” poco appariscente.

Buono a sapersi: VeraCrypt è stato creato nel 2012 come fork di TrueCrypt ed è parzialmente compatibile. Pertanto, VeraCrypt è anche in grado di leggere i contenitori TrueCrypt, ad esempio.

L’accesso ai dati protetti in VeraCrypt avviene per impostazione predefinita tramite una password principale individuale. Tuttavia, diventa ancora più sicuro se si combina la password con un token USB, una smart card o un file chiave esterno (ad esempio sotto forma di grafico). Ciononostante, c’è ancora il rischio che siate costretti a cedere il vostro accesso o che il vostro token finisca nelle mani di qualcun altro. Per questi casi, VeraCrypt offre la possibilità di nascondere un’altra cassaforte di dati all’interno del contenitore. Per le emergenze (ad esempio, se si dimentica la password), lo strumento offre anche una funzione per la creazione di un supporto dati di salvataggio.

Montaggio e separazione automatica dei contenitori

Per accedere ai contenitori o alle unità crittografate tramite Esplora risorse, è necessario montarli. Le singole casseforti vengono montate anche come unità virtuali. Per il montaggio e lo smontaggio delle unità, è possibile definire singoli tasti di scelta rapida o un periodo di tempo dopo il quale la connessione viene interrotta automaticamente. In alternativa, la connessione può essere interrotta anche quando viene avviato lo screen saver o quando si passa alla modalità di risparmio energetico. VeraCrypt può essere utilizzato su tutte le piattaforme e i sistemi Windows, macOS o Linux e, se necessario, può essere installato anche su un Raspberry Pi.

- Open source

- Utilizzo multipiattaforma e multi-sistema

- Elevati standard di sicurezza

- Creazione di casseforti nascoste per i dati

- Integrazione di contenitori come unità

- Decodifica solo tramite immissione di password

- non è possibile l’integrazione di strutture di directory (ad es. Active Directory)

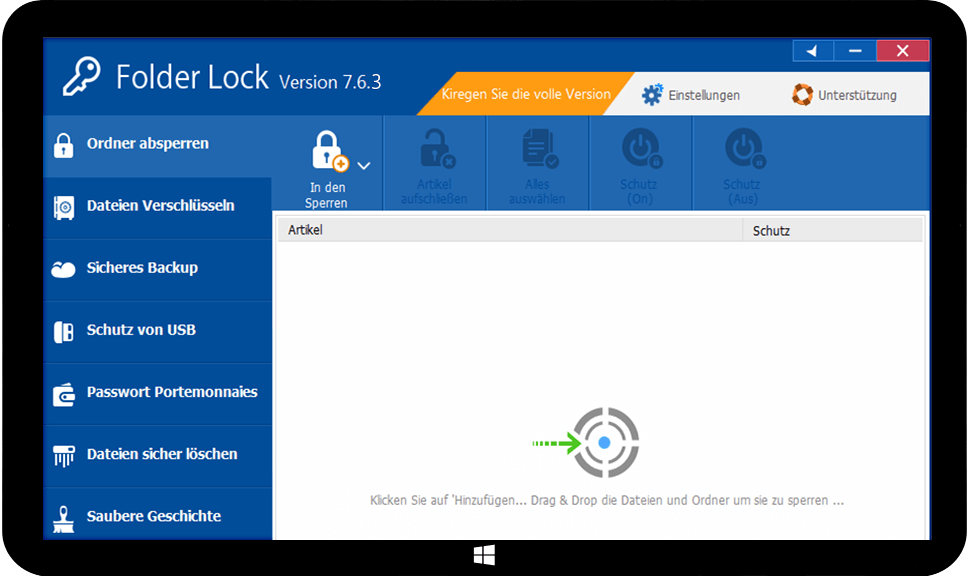

1.2 Folder Lock 7: quello d’acciaio

Folder Lock 7 protegge anche directory selezionate, dischi rigidi e supporti rimovibili dall’accesso non autorizzato con l’aiuto di una password. Secondo il fornitore, la protezione dovrebbe rimanere attiva anche se si riavvia il computer, in modalità sicura e persino in MS-DOS. Anche la copia dei file protetti su un altro computer o supporto dati non ha alcun effetto sulla protezione della password.

Folder Lock funziona con le cosiddette “cassette di sicurezza” in cui “bloccare” i file e le cartelle. È sufficiente trascinare con il mouse i contenuti rilevanti nella finestra dell’armadietto per metterli al sicuro in un attimo. La crittografia avviene con un algoritmo AES a 256 bit. Se si desidera, i file, le cartelle o le unità possono anche essere completamente bloccati. Ogni armadietto può contenere sia i contenuti crittografati che un elenco dei file bloccati.

È possibile creare tutti gli armadietti che si desidera e memorizzare copie di backup su un supporto di archiviazione esterno in caso di emergenza. Tuttavia, questo software di crittografia non protegge solo i file (ad esempio PDF o documenti Word) sul disco rigido locale, ma anche le chiavette USB, i CD e i DVD riscrivibili e (se ancora disponibili) i dischetti ed è compatibile con FAT16, FAT32 e NTFS. Anche le opzioni “cancella”, “sposta” e “rinomina” sono protette da una password.

Modalità multiutente con armadietti personali

Se più persone condividono un computer, possono creare diversi armadietti in Folder Lock e proteggerli con una password personale. Inoltre, il software offre protezione contro gli hacker, una modalità stealth (che nasconde l’icona del programma), un distruggi-dati integrato, una funzione di riproduzione automatica USB portatile, una tastiera virtuale (per proteggere dai keylogger) e vari altri sistemi di sicurezza automatici.

Folder Lock funziona sulle versioni a 32 e 64 bit di Windows XP e successive e costa attualmente 39,99 dollari (circa 37 euro). Per gli indecisi, tuttavia, il produttore offre anche una demo gratuita che può essere eseguita 15 volte prima di richiedere l’aggiornamento alla versione completa a pagamento.

- interfaccia utente chiara

- gestione semplice e intuitiva

- tecnologia di crittografia militare

- le cartelle non sono solo bloccate, ma anche nascoste

- versione demo gratuita disponibile

- non disponibile per macOS

- software ancora “buggato” in alcuni punti

- nessun processo di sicurezza in due fasi

1.3 ArchiCrypt Live 8: Il cellulare

Il software di crittografia ArchiCrypt Live 8 è “Made in Germany” e, proprio come VeraCrypt, crea contenitori crittografati con una dimensione massima di 2 TB, che possono essere montati come unità virtuali in Windows dopo aver inserito la password corretta. I metodi di crittografia utilizzati sono l’Advanced Encryption Standard (AES) con una lunghezza della chiave di 256 bit o Blowfish. Oltre alla classica immissione di password, ArchiCrypt consente anche l’uso di un file chiave per l’accesso ai dati. Questo può essere un file crittografato o non crittografato.

Oltre ai contenitori, ArchiCrypt offre anche un tipo di “mobile data safe”, una forma speciale di unità di sicurezza virtuale. Queste possono avere una dimensione massima di 3,8 GB e sono costituite da un unico file EXE in cui sono memorizzati i dati sensibili. Le casseforti mobili possono essere inviate a terzi, ad esempio via e-mail, e possono essere riempite con altri contenuti senza bisogno di una licenza aggiuntiva. Per chiudere rapidamente le casseforti aperte, si può utilizzare una stringa di caratteri fissa (“Magic Word”) o un tasto di scelta rapida. Inoltre, è possibile utilizzare la steganografia di ArchiCrypt per nascondere documenti importanti in una foto, un video o un file audio .

Buono a sapersi: Con l’aiuto dello strumento aggiuntivo gratuito “Live ToGo”, è possibile accedere alle unità crittografate anche via Internet. A tal fine, è sufficiente memorizzarle sul proprio server FTP e aprirle tramite “Live ToGo”.

Possibilità di integrazione in soluzioni cloud esistenti

Se necessario, i dati crittografati possono essere integrati in una soluzione cloud esistente: Dropbox, MagentaCloud, Google Drive e Microsoft OneDrive sono direttamente supportati. ArchiCrypt salva automaticamente il relativo contenitore nella directory corretta. Naturalmente, è anche possibile salvare manualmente i file dell’unità in qualsiasi cartella cloud del sistema. ArchiCrypt è compatibile con tutte le versioni di Windows a partire da XP, anche se la dimensione del disco RAM è limitata a un massimo di 1900 MB sui sistemi a 32 bit.

- Possibilità di integrazione nel cloud

- Creazione di casseforti di dati nascoste e unità steganografiche

- Consente l’uso di file chiave (crittografati o non crittografati)

- Versione demo gratuita disponibile

- Guida dell’utente non sempre coerente