Il ransomware è attualmente la principale minaccia informatica a livello mondiale, sia per gli utenti privati che per le aziende e le autorità. Nel seguente articolo scoprirete cos’è il ransomware, come si può essere infettati, quali misure adottare in caso di infestazione e quali sono i migliori metodi di protezione contro il ransomware.

Il termine deriva dall’inglese “ransom”, che significa “riscatto”.

Eseguite regolarmente dei backup e teneteli separati dal sistema. Inoltre, uno scanner antivirus attivo e aggiornato e l’installazione di patch per Windows e i programmi dovrebbero essere standard.

Spegnere immediatamente il sistema per evitare ulteriori criptazioni. Poi, con calma, eseguite una serie di passi che descriviamo in questo articolo.

Indice dei contenuti

1. definizione di ransomware

Non esiste una definizione chiara di ransomware. Tuttavia, il termine deriva da ransom, che significa riscatto. Il ransomware blocca l’accesso al PC o ai dati e chiede all’utente un riscatto in una criptovaluta come Bitcoin per rilasciare i dati.

Esistono anche Trojan che si limitano a criptare o eliminare i file, ma non chiedono un riscatto. Anche questi programmi malware vengono definiti ransomware. Un altro termine per indicare il ransomware è crypto o extortion Trojan.

Malware?: Malware è l’acronimo di “software dannoso” e, secondo la definizione, comprende tutti i tipi di software dannoso come virus, trojan, worm, spyware, rootkit, cryptominer e, naturalmente, ransomware.

Quello che inizialmente era inteso solo come uno scherzo o una dimostrazione di potenza da parte degli hacker, si è poi trasformato in un campo di attività redditizio per i gruppi criminali. Gli attacchi sono rivolti a grandi aziende, da ultimo a Media Markt e Saturn nel novembre 2021, o a istituzioni pubbliche (ospedali, fornitori di energia) e costringono le aziende colpite a pagare riscatti, spesso a 6 o 7 cifre, se vogliono riavere i propri dati in tempi brevi senza costringere i processi aziendali a un quasi-stop per settimane. Un’indagine condotta negli Stati Uniti sui pagamenti di riscatti effettuati nella prima metà del 2021 ha mostrato che solo in America sono stati pagati più di 590 milioni di dollari. Questa cifra fa già capire quanto sia diventato redditizio il business per i gruppi di hacker criminali. Ma ci sono anche hacker Robin Hood che donano i riscatti catturati a enti di beneficenza, come riporta la BBC.

L’Ufficio federale tedesco per la sicurezza informatica (BSI), nel suo rapporto sulla situazione 2021, afferma che l’estorsione informatica sta diventando la più grande minaccia digitale.

2 Quali sono i ransomware conosciuti?

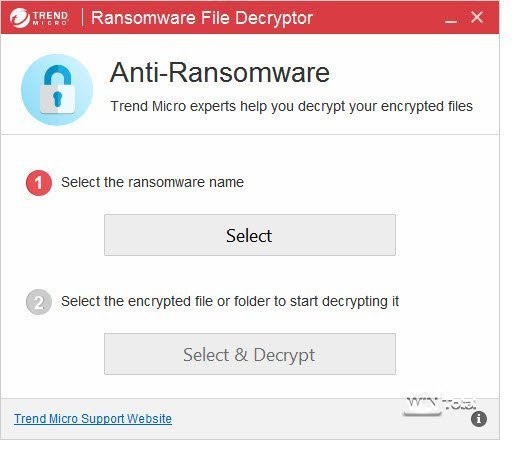

Il ransomware si presenta in un’ampia varietà di forme con diversi modelli di attacco, canali di distribuzione e crittografia. I ransomware spesso mutano: i malware già noti vengono modificati in modo tale da non poter essere individuati facilmente nei nuovi attacchi. Il sito web bleib-virenfrei.de elenca attualmente 468 varianti di ransomware con le estensioni dei file utilizzate e le richieste di riscatto. Per alcune varianti di ransomware sono disponibili strumenti di decriptazione gratuiti, ma non per tutte.

Il crypto-Trojan più noto è stato ed è WannaCry, che nel 2017 ha sfruttato una vulnerabilità di sicurezza in numerosi Paesi ed è stato quindi in grado di diffondersi rapidamente. Poiché inizialmente non c’era alcuna patch da parte di Microsoft per i sistemi obsoleti come Windows XP o Windows Server 2003, il malware ha trovato terreno fertile qui con molti sistemi obsoleti. La vittima più importante di WannaCry è stata Deutsche Bahn. Sui tabelloni, oltre ai frequenti ritardi, si poteva vedere anche la nota di riscatto.

Attualmente, le principali famiglie di ransomware in circolazione sono Revil, Emotet, Ryuk, Maze, Hive e Clop. Secondo il Ransomware Report 2021 di Sophos, i gruppi di hacker stanno selezionando in modo specifico le vittime per i loro attacchi, anziché affidarsi a una distribuzione casuale come quella di WannaCry.

3 Come si può catturare il ransomware?

3.1 Vulnerabilità del sistema operativo e dei programmi

Esistono sempre vulnerabilità di sicurezza sia in Windows che in altri sistemi operativi, che gli hacker sfruttano per gli attacchi e per iniettare codice dannoso nei sistemi bersaglio. Per gli utenti di Windows, il Patchday mensile di Microsoft è quindi particolarmente importante, in quanto Microsoft rende pubbliche le vulnerabilità di sicurezza sconosciute, ma anche già note, e offre le relative correzioni. I sistemi operativi che non vengono più mantenuti, come Windows XP o Windows Vista, ma anche Windows 7 per gli utenti privati, non dovrebbero quindi essere più utilizzati.

Tuttavia, anche i programmi installati, come i browser, le applicazioni di Office o i servizi di server, sono tipiche porte d’accesso per i ransomware, come è stato chiaramente dimostrato nell’estate del 2021 da numerosi attacchi che hanno sfruttato una falla nel server Exchange. Pertanto, mantenete aggiornato il software che utilizzate. Le applicazioni del Microsoft Store possono aggiornarsi da sole, con enormi vantaggi per la manutenzione del sistema.

3.2 Esecuzione di programmi sconosciuti

Non eseguire alcun software la cui origine e fonte di download non sia considerata assolutamente sicura. Su Internet, programmi noti vengono ripetutamente combinati con malware e scaricati attraverso le ricerche degli utenti. Tenetevi alla larga anche da “crack” o “generatori di chiavi” provenienti da Internet per sbloccare shareware o utilizzarlo in modo permanente. I download provenienti dagli angoli bui di Internet possono contenere di tutto.

3.3 Link e allegati sconosciuti nelle e-mail

Un terzo punto di accesso per il ransomware sono le e-mail e i loro allegati. Gli aggressori utilizzano e-mail false per cercare di far interagire l’utente con un link o un allegato. Non appena l’utente apre l’allegato o segue il link, inizia un tentativo di attacco tramite un sito web appositamente preparato o il malware contenuto nell’allegato.

Cosa fare se si è colpiti da un ransomware?

Il BSI ha riassunto gli aiuti e le reazioni in caso di danno in una guida che le aziende possono scaricare. I punti da seguire dopo un’infestazione sono:

- Incident Response

Questo termine tecnico si riferisce alla rapida limitazione del danno attraverso la disconnessione del sistema dalla rete e lo spegnimento dell’hardware. In questo modo si impedisce l’accesso esterno e la crittografia dei dati non ancora infettati. - Nessun pagamento della richiesta di riscatto

Non vi è alcuna garanzia che gli autori del furto sblocchino nuovamente i dati dopo che sono stati utilizzati. Il pagamento di un riscatto, inoltre, incoraggerebbe ulteriormente gli autori a continuare nuovi attacchi con l’obiettivo di effettuare ulteriori pagamenti ad altre aziende. - Presentare una denuncia penale alla polizia

Anche se non sembra: Negli ultimi anni, le autorità investigative tedesche hanno acquisito una maggiore competenza non solo nel determinare le cause degli attacchi malware, ma in singoli casi sono anche riuscite a identificare e arrestare i gruppi criminali. Tuttavia, al momento si tratta ancora di un’eccezione. Grazie alla stretta collaborazione tra diversi Stati, tuttavia, i gruppi di hacker vengono rintracciati sempre più spesso, come dimostrano i recenti successi di Europol o della LKA Baden-Württemberg, che ha identificato un responsabile proveniente dalla Russia. - Competenze esterne

Ciò che rimane un’eccezione per gli utenti privati è ormai una realtà per le grandi aziende: esperti esterni di informatica forense esaminano il sistema per determinare l’esatta posizione dell’attacco e l’entità del danno. Negli ultimi anni si è formato un mercato molto ampio di fornitori per questo tipo di incarichi e il loro aiuto e la loro esperienza sono spesso necessari.

4.1 Aiuto agli utenti privati

Nel settore privato, le possibilità di intervento dopo un’infestazione di ransomware sono limitate.

Spegnere immediatamente il sistema. Il supporto dati infetto deve essere esaminato solo in un ambiente sicuro con un altro sistema operativo e i file non infetti e quelli già crittografati devono essere copiati su un altro supporto dati. Potrebbe essere già disponibile un decriptatore per il ransomware per decriptare i dati. I file crittografati hanno spesso un’estensione diversa, ad esempio .aes_ni o .aes256 per il ransomware AES_NI. L’elenco dei ransomware noti di bleib-virenfrei.de è utile anche in questo caso.

Quindi reinstallare Windows formattando completamente il disco rigido/SSD durante l’installazione. Non consigliamo di ripulire il sistema dal ransomware tramite un antivirus, anche se produttori come AVAST forniscono istruzioni per la rimozione del ransomware su Internet. Non si ha la certezza che si siano radicati altri malware che uno scanner antivirus non è in grado di rilevare e rimuovere.

Se i vostri dati sono particolarmente importanti e non disponete di un backup, potete anche ricorrere a numerosi servizi specializzati per il recupero dei dati a pagamento.

5 Come posso proteggermi al meglio dal ransomware?

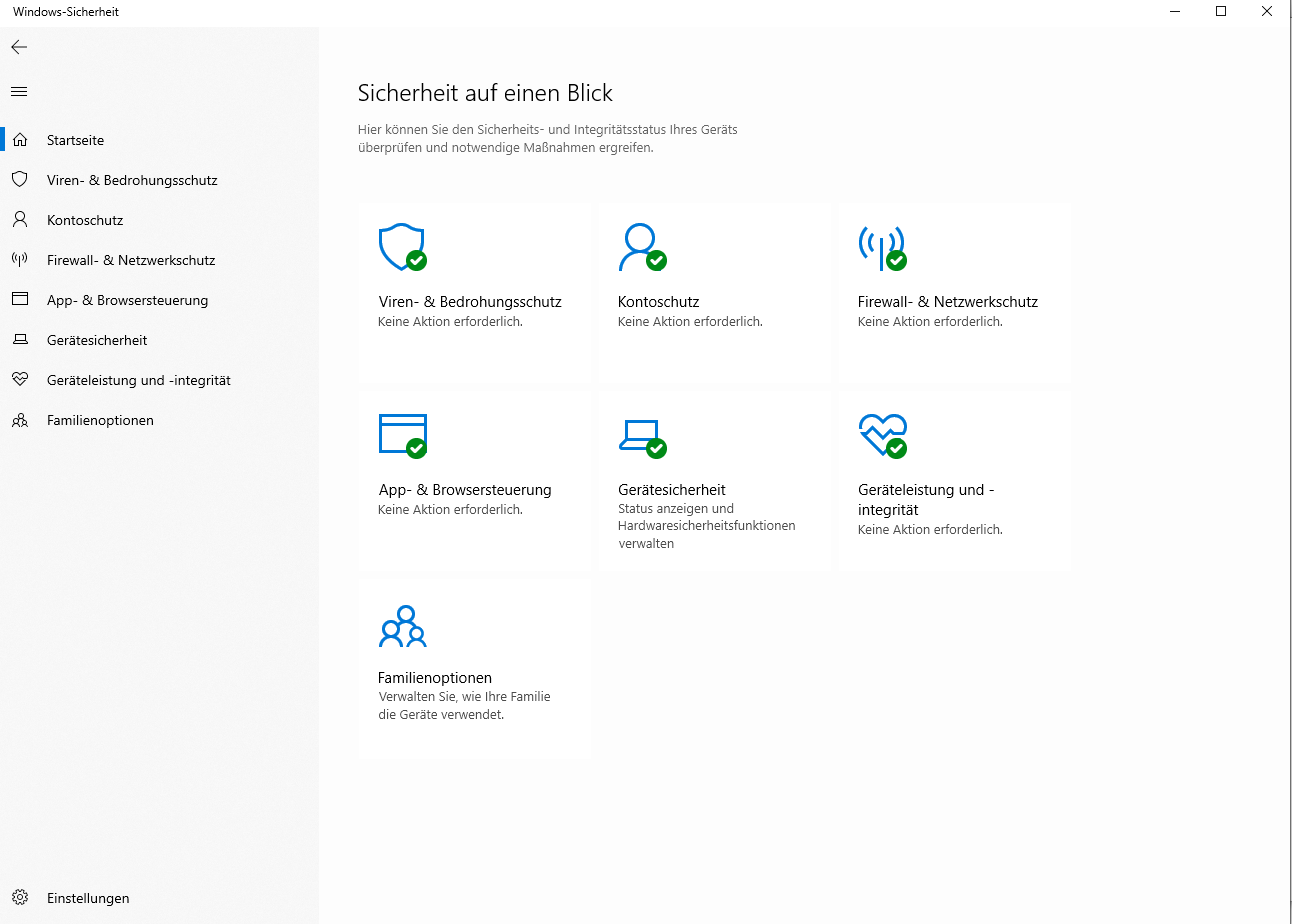

5.1 Una protezione antivirus attiva dovrebbe essere standard

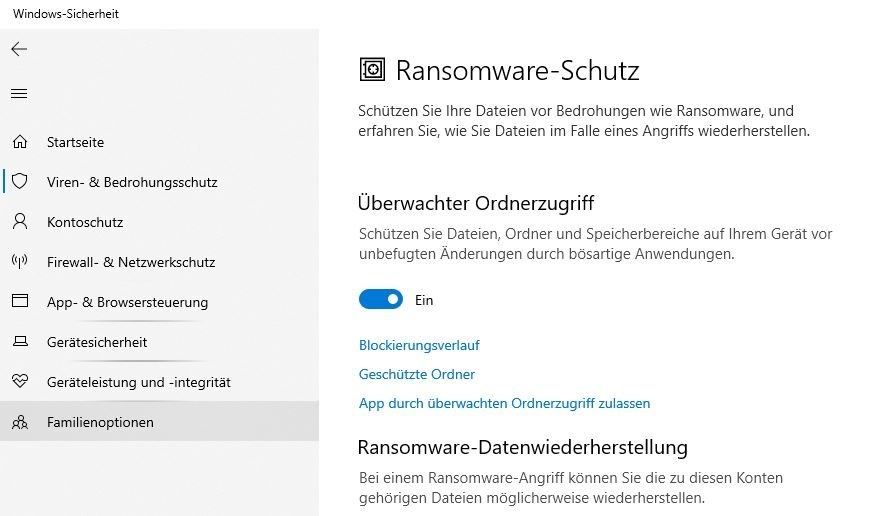

Oltre a Windows Defender, che offre già una protezione sufficiente come parte di Windows Security in Windows 10 e Windows 11, esistono anche molti buoni scanner antivirus gratuiti, come mostra il nostro confronto del 2020. Se scegliere la soluzione di Microsoft o di un altro produttore rimane una questione di preferenze personali. Secondo molti esperti, Windows Defender offre la migliore integrazione nel sistema operativo ed è in grado di proteggere efficacemente dal ransomware grazie alla funzione Monitored Folder Access.

L’accesso monitorato alle cartelle protegge i file e le cartelle da modifiche non autorizzate, rendendo più difficile, ad esempio, la crittografia o l’eliminazione da parte di Trojan. Nella configurazione è possibile definire autonomamente le cartelle protette e definire anche le app e i programmi esclusi dal monitoraggio. Questo è pratico, ad esempio, se si desidera rinominare o convertire numerosi file di immagine con uno strumento in un batch e quindi eliminare i vecchi file. Per consentire a Windows di eseguire questa operazione, è possibile definire un’eccezione per lo strumento.

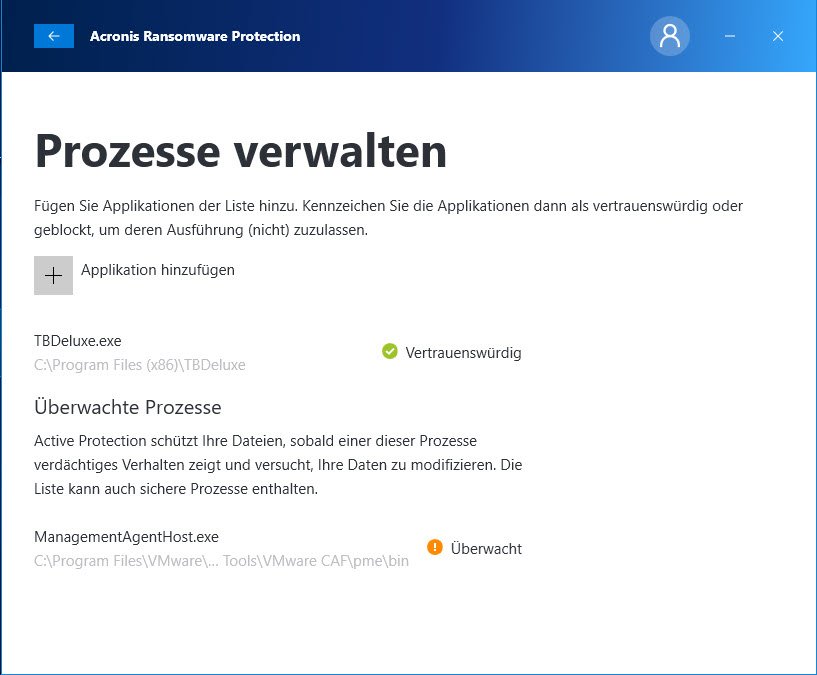

Strumenti come Acronis Ransomware Protection o Malwarebytes Anti-Ransomware funzionano in modo analogo all’accesso monitorato alle cartelle di Windows. Questi strumenti monitorano il sistema alla ricerca di processi sospetti e ne bloccano l’azione finché l’utente non dà il suo consenso. Acronis True Image 2021 ha già questa funzione integrata nella variante di abbonamento. Anche produttori come Kaspersky hanno implementato la protezione contro il ransomware nei loro prodotti.

5.2 Eseguire backup regolari dei file importanti

Ilransomware cripta tutti i file. È quindi ancora più importante creare regolarmente dei backup dei dati più importanti. Nel nostro articolo “Strategie di protezione contro i Trojan ransomware”, abbiamo presentato diverse opzioni per un corretto backup dei dati. È importante che i backup siano completamente separati dal sistema. Se i dati di backup sono accessibili direttamente dal PC, il ransomware può criptare anche i backup! Un backup in cloud con i classici servizi come Dropbox, OneDrive e simili non è quindi un backup sicuro se questi archivi sono accessibili direttamente da Windows.

5.3 Mantenere Windows e i suoi programmi aggiornati

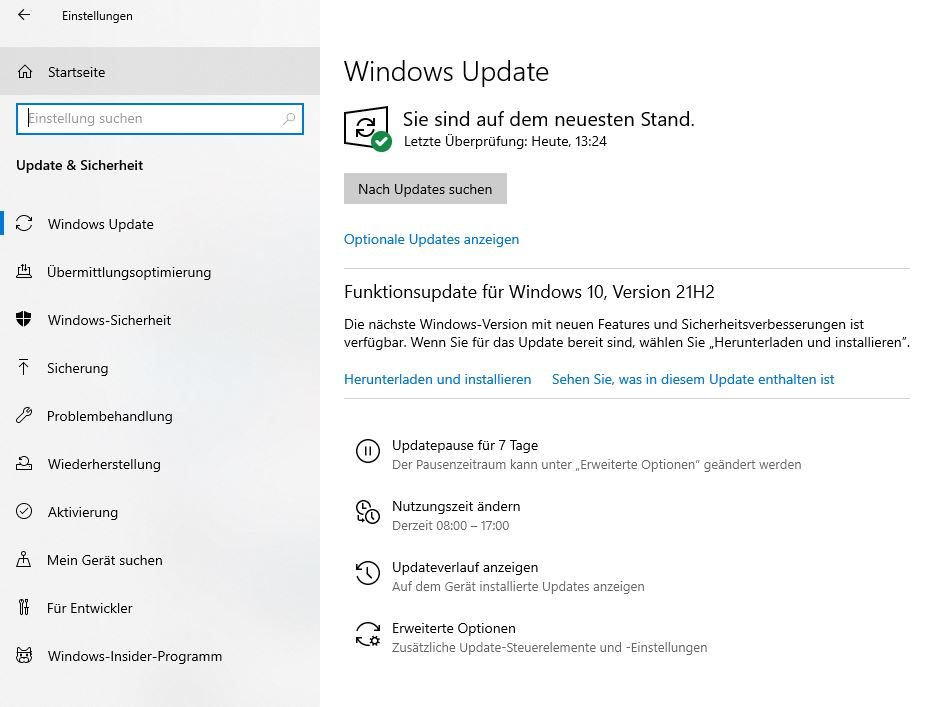

Gliaggiornamenti automatici di Windows dovrebbero essere standard. È possibile configurare questa funzione nelle impostazioni di Windows 10 e Windows 11.

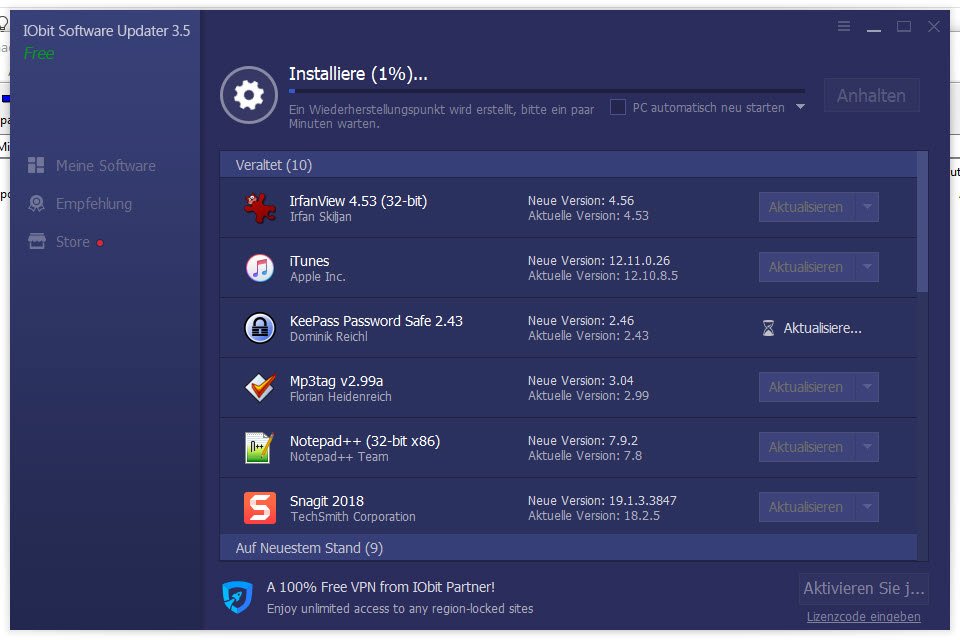

Inoltre, molti programmi offrono la possibilità di verificare la presenza di nuove versioni e di informarne l’utente. Le applicazioni del Microsoft Store possono essere aggiornate in modo indipendente e sono quindi preferibili alle classiche varianti del programma di installazione. Strumenti come IObit Software Updater o Sumo possono essere utilizzati per scansionare il PC alla ricerca di programmi obsoleti.

5.4 Eseguire programmi o link sconosciuti solo in un ambiente isolato

Con macchine virtuali come Hyper-V, VMware o VirtualBox, è possibile eseguire software sconosciuto in un ambiente sicuro, senza doversi preoccupare che il sistema reale venga attaccato da possibili malware. Al momento non sono noti attacchi in cui il malware sia riuscito a uscire da un sistema virtuale.

Nel nostro articolo Attacchi hacker: Misure di emergenza e preventive, potete trovare ulteriori informazioni su come proteggere voi stessi o la vostra azienda dagli attacchi e su quali misure adottare in caso di emergenza.