Se le prestazioni del vostro computer o smartphone calano improvvisamente e senza motivo apparente, è possibile che gli hacker stiano effettuando il mining di valute virtuali a vostra insaputa. Nel cosiddetto cryptomining, il malware viene introdotto nel sistema, che sfrutta le sue risorse in background e, oltre a una funzionalità limitata, può avere conseguenze disastrose come il surriscaldamento della batteria o addirittura un guasto totale dell’hardware. In questo articolo scoprirete cosa c’è esattamente dietro il cryptojacking e quale protezione esiste per questo nuovo tipo di minaccia.

- I programmi di cryptojacking non causano danni diretti ai dispositivi colpiti, ma rubano risorse.

- L’onere permanente del crypto mining dannoso causa un’usura più rapida dell’hardware e quindi riduce la vita del dispositivo.

- Il cryptojacking colpisce più spesso le piccole e medie imprese. Statisticamente, rappresentano rispettivamente un terzo e la metà di tutto il traffico di mining.

Indice dei contenuti

Cos’è il cryptojacking?

Il cryptojacking è un nuovo tipo di attacco hacker che ha goduto di grande popolarità tra i criminali informatici dalla fine dello scorso anno. Il termine è composto dalle parole “cryptocurrency” (criptovaluta) e “hijacking” (dirottamento) e si riferisce al dirottamento di computer o smartphone di altre persone per generare segretamente criptovalute come Bitcoin, Monero o Ethereum utilizzando la loro potenza di calcolo. A tal fine, vengono utilizzate complesse equazioni matematiche che funzionano in parallelo e che richiedono quindi le maggiori capacità possibili.

Nellamaggior parte dei casi, il punto di partenza è un sito web violato sul quale viene implementato un codice estraneo (un cosiddetto “programma miner”). Quando la pagina viene richiamata, il codice viene eseguito automaticamente sul computer dell’utente. In questo modo si utilizza la potenza di calcolo superflua e l’hacker (“miner“) guadagna denaro senza dover pagare i costi dell’elettricità o delle attrezzature corrispondenti.

Alcune botnet di cryptomining (ad esempio Wanna Mine) vengono distribuite tramite e-mail di spam e poi si diffondono autonomamente nelle reti aziendali. Gli hacker generano in questo modo profitti superiori a 100.000 dollari al giorno.

Ilcryptojacking in sé non è illegale. Su Internet, molti gestori di siti web guadagnano denaro “minando” i PC dei loro visitatori. In cambio, fanno a meno di fastidiose pubblicità online, ad esempio. In questi casi, tuttavia, il mining viene effettuato con il consenso degli utenti e dallo stesso operatore del sito web. Ciò significa che il processo rimane trasparente e non è il risultato di una “acquisizione ostile”.

Buono a sapersi: Le criptovalute come Bitcoin ed Ethereum utilizzano le cosiddette blockchain in cui sono documentate tutte le transazioni avven ute finora. A differenza del libro mastro di un sistema contabile, tuttavia, le informazioni non sono archiviate a livello centrale, ma distribuite in modo ridondante a tutti i nodi della catena.

2 Quali sono i pericoli derivanti dal cryptojacking?

I proficui guadagni di prezzo delle criptovalute attirano un numero sempre maggiore dimalviventi di Internet che utilizzano metodi sempre più perfidi per accedere al vostro computer al fine di utilizzarlo per le loro attività di “mining” malevole. Le conseguenze possono essere tanto varie quanto il codice maligno stesso:

- Le attività clandestine possono rallentare sensibilmente il computer e, in alcuni casi, provocare addirittura il surriscaldamento della batteria, rendendo il dispositivo inutilizzabile.

- Per le aziende c’è anche il pericolo che si verifichino costi aggiuntivi spaventosi a causa dell’elevato utilizzo delle risorse cloud. Non è raro che la funzionalità del centro dati sia compromessa o, nel peggiore dei casi, che l’intera rete sia paralizzata.

Ilcryptojacking, tuttavia, non riguarda solo i sistemi informatici complessi: Anche gli smartphone vengono sempre più spesso utilizzati in modo improprio per il cryptojacking.Inoltre, anche il crescente collegamento in rete attraverso l’IoT (“Internet delle cose”) aumenta il rischio, soprattutto quando si forniscono servizi all’interno di un’azienda. Sebbene tali reti abbiano un elevato livello di complessità e connettività, la vulnerabilità della sicurezza aumenta automaticamente con il numero di punti di accesso.

Buono a sapersi: Anche gli utenti di dispositivi Apple non dovrebbero essere troppo fiduciosi. Il numero di attacchi di cryptojacking a Mac, MacBook e iPhone è aumentato di oltre l’80% negli ultimi mesi.

Come riconoscere il cryptojacking?

I primi segnali di cryptojacking sono spesso un carico elevato del computer o la batteria dello smartphone che si surriscalda. Se anche il vostro dispositivo consuma molta più energia del solito, dovreste considerare come causa un’infezione da parte di un software di mining dannoso.

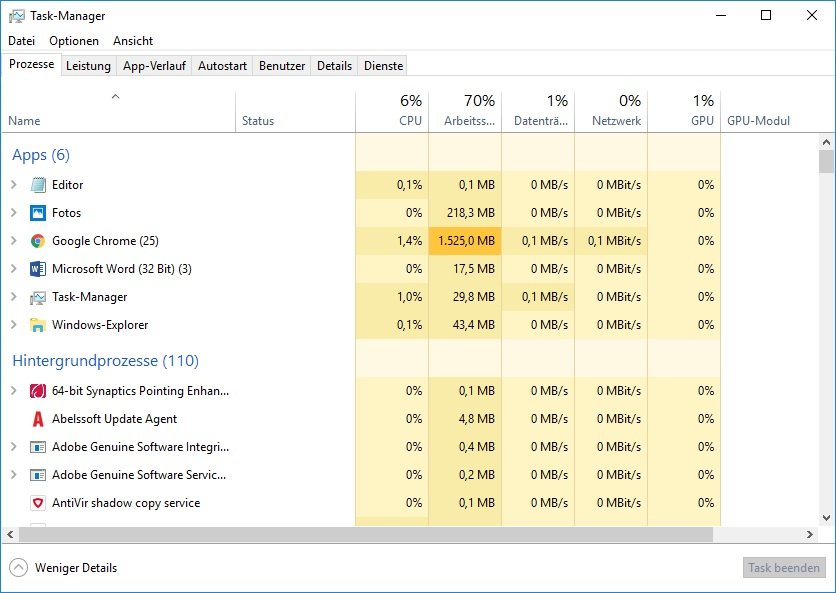

È possibile tenere sotto controllo il carico del computer tramite il task manager. Se si scoprono processi che consumano una quantità considerevole di CPU, è il caso di suonare un campanello d’allarme.

Se avete individuato un attacco di crypto mining sul vostro dispositivo, dovete agire rapidamente. Chiudere immediatamente la scheda del browser in cui è stato eseguito lo script. Quindi aggiornate tutte le estensioni del browser per eliminare i componenti aggiuntivi infettati dallo script.

Suggerimento: Opera ha lanciato cryptojackingtest.com, un sito web in cui è possibile verificare la sicurezza del browser rispetto agli strumenti di cryptomining.

Come posso proteggermi dal cryptojacking?

Per definizione, i programmi di cryptomining non sono malware nel senso convenzionale del termine, perché ciò richiederebbe la loro diffusione in qualche modo. Tuttavia, a volte utilizzano virus, worm o trojan per entrare nel PC o nella rete.

Un antivirus aggiornato fornisce almeno una protezione rudimentale, perché rileva i programmi di mining noti e li elimina. Inoltre, con queste misure è possibile prevenire in modo proattivo il cryptojacking:

- Attivare la funzione anti-crypto miner del browser(se disponibile).

- Disattivare JavaScript nel browser. I componenti essenziali del sito web sono spesso implementati in componenti di linguaggi di scripting, che potrebbero essere l’obiettivo di un attacco.

- Utilizzare gli ad blocker per evitare che il programma di crypto mining venga scaricato nuovamente dal sito web in caso di infezione. Estensioni del browser come MinerBlock e NoCoin possono rilevare e bloccare gli script di mining negli annunci e nei siti web.

- Bloccare i siti web potenzialmente pericolosi tramite la blacklist del browser e disabilitare l’esecuzione di contenuti attivi.

- I dispositivi mobili possono essere protetti tramite la gestione dei dispositivi mobili, che gestisce centralmente le app, i dati e le estensioni, riducendo il rischio di attacchi.

Nelle aziende, i dipendenti devono essere fondamentalmente sensibilizzati sull’argomento, concentrandosi soprattutto sui vari metodi di phishing. Nelle reti di grandi dimensioni, il cryptominer può essere rilevato anche implementando un sistema di monitoraggio. Tuttavia, è necessario un know-how specifico per trarre le giuste conclusioni dai valori rilevati.

Buono a sapersi: In alternativa al monitoraggio, il traffico insolito può essere rilevato anche con sistemi di rilevamento delle intrusioni di rete (ad esempio Darktrace o Vectra), che utilizzano funzioni di apprendimento automatico per identificare le anomalie.