Quando inviate un’e-mail dal vostro computer o smartphone, naturalmente non volete che persone non autorizzate la leggano di nascosto. Sebbene molti provider internet garantiscano già un percorso di trasporto sicuro e una maggiore protezione dei dati online attraverso la crittografia SSL, questo non significa che i vostri messaggi siano completamente protetti da occhi estranei. Con la crittografia PGP potete proteggervi dalle intercettazioni di autorità, istituzioni o grandi aziende e allo stesso tempo dimostrare l‘integrità e l’autenticità dei messaggi ricevuti.

- La prima versione di PGP esisteva già nel 1991: l’informatico Philip R. Zimmermann voleva proteggere gli utenti con questo sistema soprattutto dalla curiosità dei servizi segreti.

- Anche l’ex dipendente della CIA e whistleblower Edward Snowden ha utilizzato il PGP per proteggere i dati da accessi non autorizzati.

- Nel 2010, il PGP è diventato proprietà di Symantec Corporation per circa 300 milioni di dollari.

Indice dei contenuti

Cos’è la crittografia PGP?

L’abbreviazione PGP sta per “Pretty Good Privacy” e significa qualcosa come “Davvero buona privacy”. Si riferisce a una tecnica di crittografia per le e-mail che funziona con l’aiuto delle firme digitali. In questo modo gli utenti possono verificare se un messaggio proviene davvero dal mittente indicato.

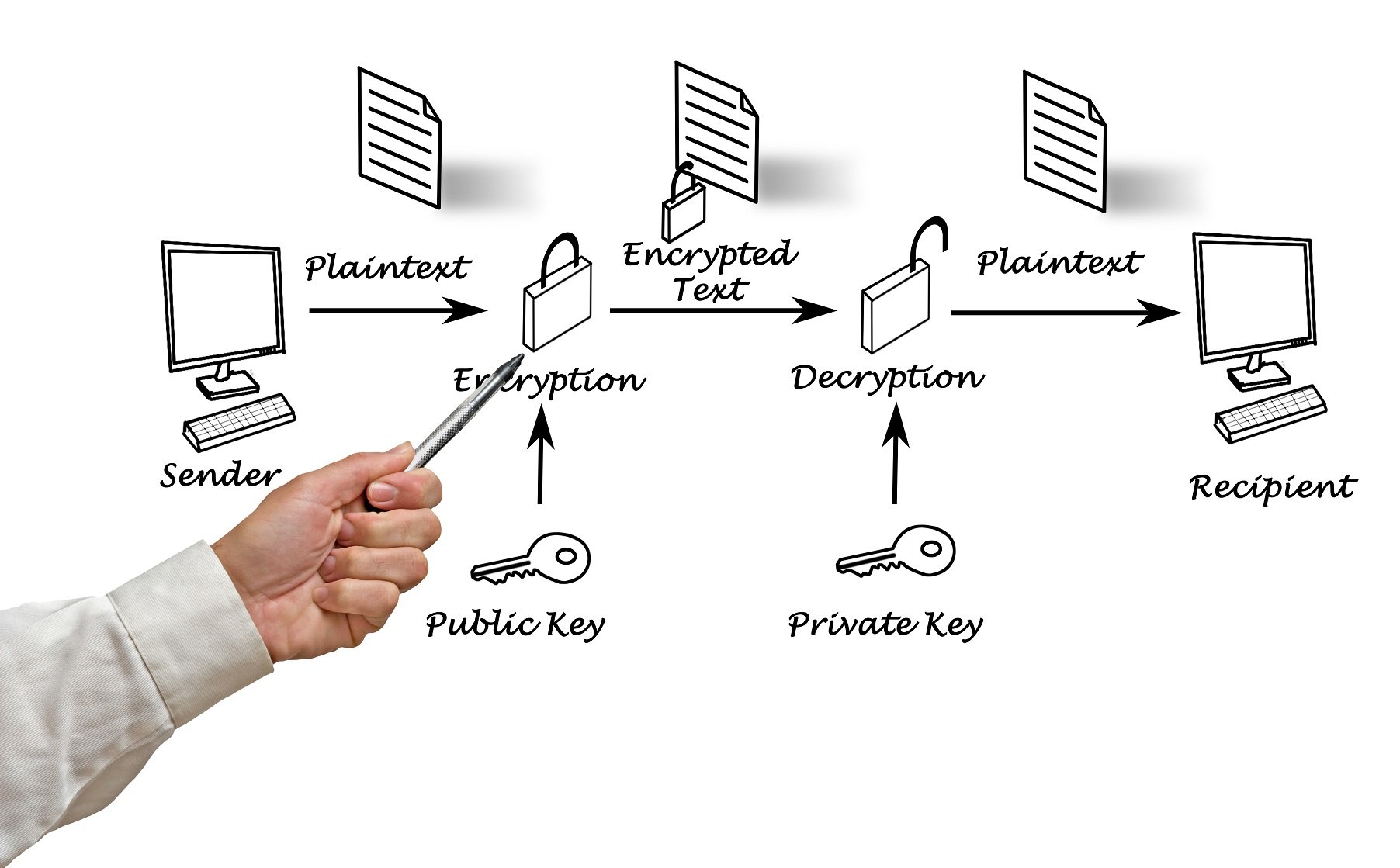

Il PGP è un cosiddetto“crittosistema asimmetrico“. Ciò significa che si basa su un’infrastruttura a chiave pubblica in cui esistono sia chiavi pubbliche che chiavi private. Le parti coinvolte non hanno quindi bisogno di una chiave comune per comunicare: ogni partecipante ha la propria coppia di chiavi, ciascuna composta da una chiave pubblica e una privata.

Con il PGP è possibile proteggere lapropria privacy. Questo vale soprattutto per la corrispondenza elettronica, ma la tecnologia garantisce anche che terzi non possano manipolare i file. Oltre alla possibilità di crittografare i messaggi di posta elettronica end-to-end (cioè lungo l’intero percorso di trasmissione), offre anche un formato di file standardizzato per le firme digitali. È possibile utilizzare il PGP sia in Outlook che (sotto forma di plug-in del browser) con tutti gli attuali servizi di webmail.

Buono a sapersi: Su iOS è supportato solo lo standard S/MIME per la crittografia end-to-end, il che significa che PGP non funziona su iPhone e iPad . Tuttavia, se volete utilizzare il PGP anche sul vostro dispositivo Apple, potete ricorrere a strumenti di terze parti come oPenGP o iPGMail, che generano autonomamente coppie di chiavi PGP.

Come funziona la crittografia PGP?

Come già detto, il PGP utilizza chiavi pubbliche e private per la crittografia. Queste consistono in una serie di numeri che vengono rappresentati in un documento di testo. In questo modo, possono anche essere facilmente memorizzate o inviate.

Il PGP ha due funzionalità di base:

- Crittografia delle e-mail: I messaggi o i file vengono codificati con la chiave pubblica del destinatario. La decodifica è possibile solo con la chiave privata del destinatario.

- Firmare i documenti: Per garantire l’autenticità e l’affidabilità di testi o documenti, il mittente può aggiungere una firma digitale. A questo scopo, PGP genera un'”impronta digitale” unica basata su procedure di hash crittografico. Questa viene crittografata dal mittente e può essere aggiunta al messaggio o al file.

Per rendere nuovamente leggibili i messaggi codificati e firmati in un secondo momento, è necessario seguire diverse fasi. Innanzitutto, si decodificano i dati con la chiave privata del destinatario. In seguito, i messaggi sono disponibili come testo normale, ma sono ancora protetti da una firma digitale.

A questo punto, per garantire l’autenticità del mittente, viene generata un’impronta digitale dal testo in chiaro del messaggio. A tal fine, il PGP utilizza la stessa procedura di hash crittografico utilizzata dal mittente.

Allostesso tempo, PGP decifra la firma con la chiave pubblica del mittente e confronta il risultato con l’impronta digitale appena determinata. Se le stringhe di caratteri corrispondono, il messaggio proviene effettivamente dal mittente.

Attenzione: PGP cripta solo il contenuto (ad esempio, testi o immagini), mentre l’oggetto dei messaggi di posta elettronica rimane leggibile. Ciò significa che, nonostante la crittografia, è ancora possibile vedere con chi si è comunicato.

Il principio di sicurezza del PGP si basa sull’assegnazione affidabile della chiave pubblica a una persona specifica. Oltre alla verifica personale (ad esempio al telefono) o a un’autorità di certificazione digitale, lo scambio può avvenire anche tramite il cosiddetto WOT (“Web of Trust”).

2.1 Web of Trust – Controllare è meglio!

Il Web of Trust è un’alternativa decentralizzata alla procedura PKI che mira a creare una rete online di strutture di fiducia tra singoli utenti.

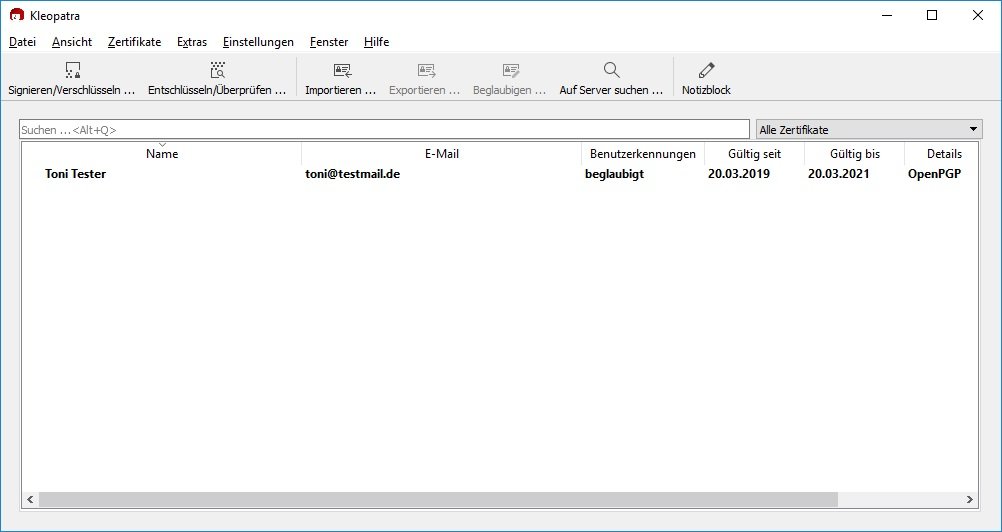

L’autenticità delle chiavi PGP è garantita dalle conferme dei partecipanti attraverso diversi livelli di fiducia. A differenza della PKI, con la WOT un’altra persona appone una firma digitale su una chiave dopo essersi assicurata dell’identità del titolare.

Nel WOT, le chiavi sono memorizzate in directory dedicate e sotto forma di legami di chiavi:

- Nel portachiavi pubblico sono memorizzate le chiavi pubbliche (proprie e di terzi) e i relativi certificati.

- Il portachiavi privato contiene solo le chiavi dell’utente.

Con l’aiuto di OpenPGP, è anche possibile tracciare il grado di affidabilità della controparte in WOT ed è anche possibile classificare le persone.

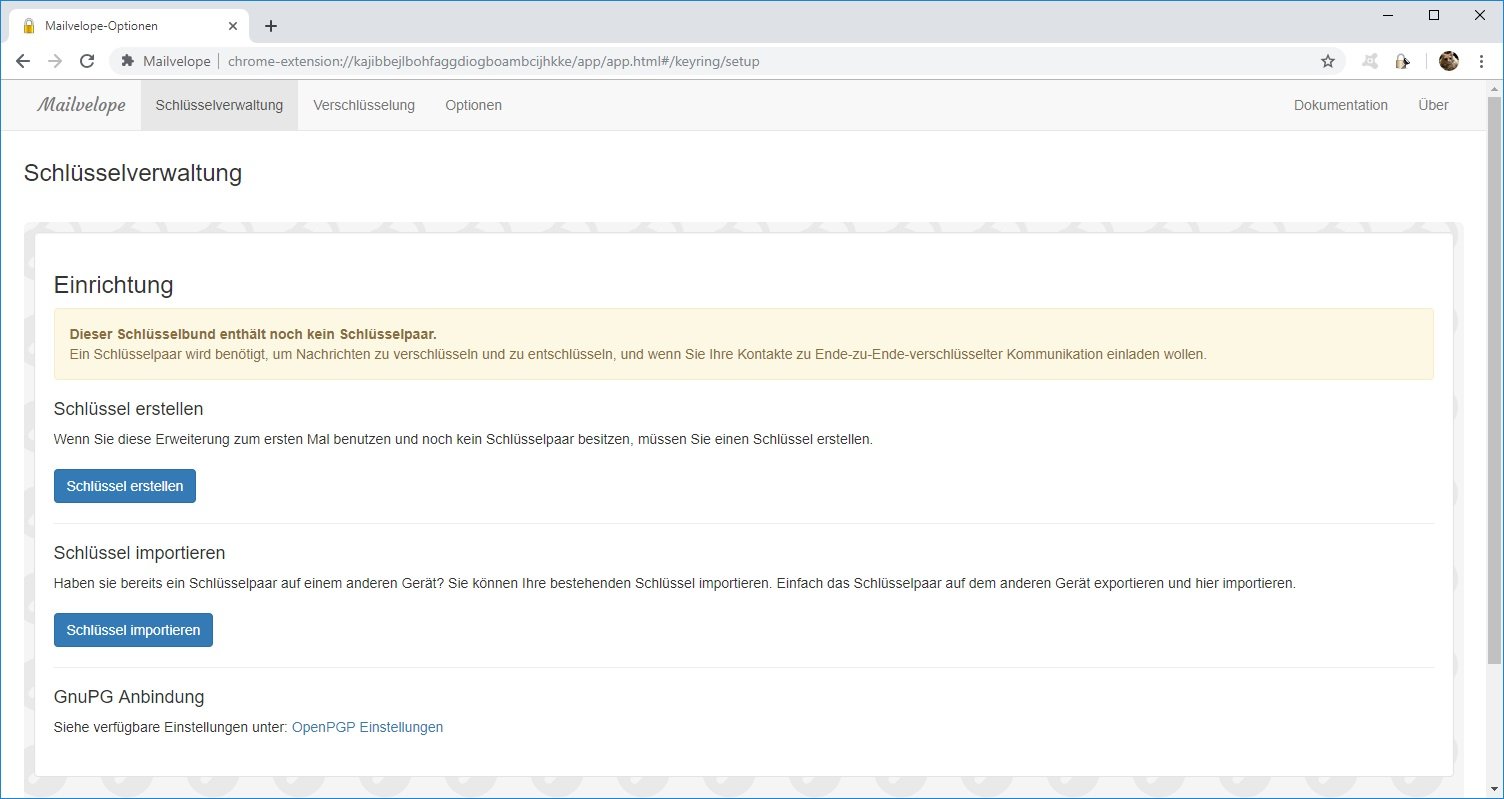

In Windows, è possibile creare una chiave PG con l’aiuto dello strumento gratuito Gpg4Win. Qui si possono trovare istruzioni chiare e una spiegazione su come configurarlo, ad esempio.

Quanto è sicura la crittografia PGP? Quali sono le vulnerabilità?

Come quasi tutti i sistemi di sicurezza, la tecnologia PGP presenta naturalmente alcune vulnerabilità che gli aggressori potrebbero sfruttare. Nella sezione seguente abbiamo riassunto i punti più importanti di cui dovreste essere a conoscenza.

3.1 Non fidatevi di chiavi che non avete forgiato voi stessi!

Se si utilizza una chiave pubblica, bisogna sempre assicurarsi che non sia contraffatta. Le chiavi pubbliche sono spesso memorizzate su server in cui numerose persone hanno accesso in lettura e scrittura. Non c’è quindi da stupirsi se in passato sui server ufficiali delle chiavi PGP sono apparse chiavi falsificate , che hanno addirittura la stessa firma degli originali.

In linea di principio, ci si dovrebbe fidare di una chiave pubblica appena ricevuta solo se la si è ricevuta direttamente e tramite un canale sicuro dal mittente o se una persona fidata può confermarne l’autenticità.

Buono a sapersi: Una chiave PGP contraffatta può essere identificata, ad esempio, con l’aiuto dell’impronta digitale. La stringa di caratteri è unica per ogni chiave generata e può essere confrontata anche sul telefono in caso di dubbio.

3.2 Prima della crittografia e dopo la firma

Uno dei maggiori svantaggi del PGP è la sequenza di codifica: la firma di un messaggio avviene sempre prima della sua crittografia. Ciò significa che il destinatario potrebbe inoltrare il messaggio a un’altra persona con un mittente contraffatto dopo che è stato decifrato. Se il destinatario non utilizza la propria firma, si ha l’impressione che il messaggio provenga direttamente dal mittente originale.

3.3 Una volta che il worm è in …

Anche il malware può rappresentare una minaccia per la sicurezza di PGP. Ad esempio, esistono alcuni Trojan appositamente sviluppati per spiare la chiave privata o addirittura il testo in chiaro e inoltrarlo in background a terzi non autorizzati.

Alcuni virus e worm sono anche in grado di influenzare il comportamento delPGP, ad esempio le firme non vengono più controllate in modo pulito o vengono fornite informazioni false sulle chiavi utilizzate. Il fatto che il codice sorgente del PGP sia purtroppo ormai ampiamente distribuito e praticamente accessibile al pubblico rende ancora più facile per gli hacker svolgere le loro attività criminali. Per modificare i passaggi rilevanti del codice sorgente non bastano le competenze di programmazione.

PGP stesso non ha alcuna protezione contro il malware, ma in tempi di crescente criminalità informatica, il vostro computer (che sia Apple o Windows) dovrebbe comunque avere installato una protezione antivirus aggiornata.

Buono a sapersi: Il pericolo maggiore del PGP è che la chiave privata possa cadere nelle mani di un malintenzionato. Assegnate una password il più possibile sicura e non date la chiave a terzi in nessun caso!