DNS over HTTPS (abbreviato in “DoH”) è uno standard di protocollo libero per la trasmissione di query (e risoluzioni) DNS tramite Hypertext Transfer Protocol Secure (HTTPS). DoH cripta i dati ed è quindi considerato un’alternativa sicura alla trasmissione di informazioni DNS in testo normale. Questo per proteggere il contenuto da accessi o manipolazioni non autorizzati e per tutelare la privacy degli utenti di Internet. Qui potete scoprire come funziona il DNS su HTTPS e quali vantaggi e svantaggi comporta questo standard.

DoT utilizza TLS (Transport Layer Security) invece di HTTPS per la trasmissione delle richieste e richiede lo sblocco della porta 853. In questo modo è più facile identificare e impedire la comunicazione.

Purtroppo, anche DoH non offre una protezione completa della privacy. È ancora possibile che il provider di servizi Internet (ISP) registri parti non criptate della comunicazione.

DoH è uno standard IETF o una bozza RFC. L’IETF (“Internet Engineering Task Force”) è un’organizzazione senza scopo di lucro responsabile dell’adozione degli standard pubblici di Internet.

Indice dei contenuti

1. come funziona il DNS su HTTPS?

Il DNS (“Domain Name System”) è responsabile della risoluzione dei nomi nelle reti, di cui Internet è probabilmente uno dei rappresentanti più noti. Quando si richiama un URL (ad esempio www.wintotal.de) nel browser, viene automaticamente inviata una richiesta al DNS per determinare l’indirizzo IP del server web (nel nostro esempio sarebbe 91.210.227.76). Il browser utilizza quindi queste informazioni per richiamare il sito web. Senza il DNS, si dovrebbe inserire l’indirizzo IP nel browser ogni volta che si desidera visitare un sito web.

Tuttavia, c’è un problema: la richiesta al server DNS viene trasmessa in chiaro. Ciò significa che, in linea di principio, nel tragitto tra il vostro dispositivo e il server dei nomi, questo può vedere quale sito web volete richiamare. Questo è un bersaglio perfetto per gli hacker e i criminali informatici, perché le manipolazioni (ad esempio il reindirizzamento a un’altra pagina o gli attacchi DDoS) sono relativamente facili da realizzare.

1.1 I dati sono nascosti nel traffico HTTPS

È qui che entra in gioco il DNS su HTTPS. Come suggerisce il nome, questo utilizza il protocollo HTTPS, che viene eseguito per impostazione predefinita attraverso la porta 443. Poiché questa porta è aperta nella maggior parte delle reti, non ci sono problemi dovuti a blocchi di firewall o simili.

Il traffico DNS viene quindi eseguito tramite una connessione HTTPS crittografata ai server DNS non censurati (compatibili con DoH), i cosiddetti resolver DoH. A tal fine, DoH utilizza una comunicazione orientata alla connessione e invia pacchetti HTTPS dopo che sono stati stabiliti, che a loro volta contengono l’effettiva richiesta DNS. I dati sono quindi nascosti nel traffico HTTPS vero e proprio. Il resolver, da parte sua, risponde anche in forma criptata.

Utilizzando l’HTTPS, praticamente ogni server web è ora in grado di rispondere alle query DNS (a condizione che supporti il DoH, ovviamente). Inoltre, in futuro dovrebbe fornire esso stesso informazioni su tutte le pagine collegate e utilizzate del sito web richiesto. In questo modo, non sarà necessario effettuare ulteriori interrogazioni DNS quando si passa alla pagina in questione.

Buono a sapersi: Anche i server DNS “classici” possono essere estesi da DoH e quindi possono essere interrogati tramite HTTPS. Tuttavia, poiché i server DNS attuali non supportano ancora le query DoH, le app in questione contengono elenchi con server DoH fissi. Questi separano di fatto il DNS su HTTPS dalle impostazioni DNS del sistema operativo.

2 Il DNS su HTTPS presenta anche dei punti deboli

La maggior parte degli utenti “normali” di Internet probabilmente non sa nemmeno come funziona il DNS e a cosa serve esattamente. Per tutti questi, il DoH rappresenta sicuramente un enorme guadagno in termini di sicurezza. Gli amministratori e gli utenti privati tecnicamente esperti probabilmente vedranno il tutto con sentimenti contrastanti.

Soprattutto nelle aziende, l’influenza di DoH può talvolta portare a serie difficoltà. Di norma, gli amministratori di sistema utilizzano server DNS locali e software basati su DNS per filtrare e monitorare il traffico dati locale. Questo principalmente per evitare che i dipendenti accedano a contenuti non autorizzati o pericolosi. Tuttavia, con DoH, i dipendenti sono in grado di aggirare i filtri e di accedere ai contenuti bloccati.

Con DoH, inoltre, la sicurezza della privacy non è garantita al cento per cento. Sebbene i dati vengano crittografati in entrambe le direzioni nel tragitto tra il client e il resolver, i provider hanno a disposizione altre opzioni (parola chiave “TLS handshake” e “SNI”) con cui possono tracciare la cronologia dei siti web visitati.

Buono a sapersi: Negli Stati Uniti, soprattutto i grandi provider (come Comcast) sono acerrimi oppositori del DoH perché, tra le altre cose, rende molto più difficile la pubblicità mirata. Per questo motivo, un gruppo di ISP ha creato una presentazione con dichiarazioni fuorvianti e persino false sul DoH, nella speranza di creare un atteggiamento negativo da parte dei legislatori e del Congresso.

Quali browser supportano già DoH?

3.1 Mozilla Firefox

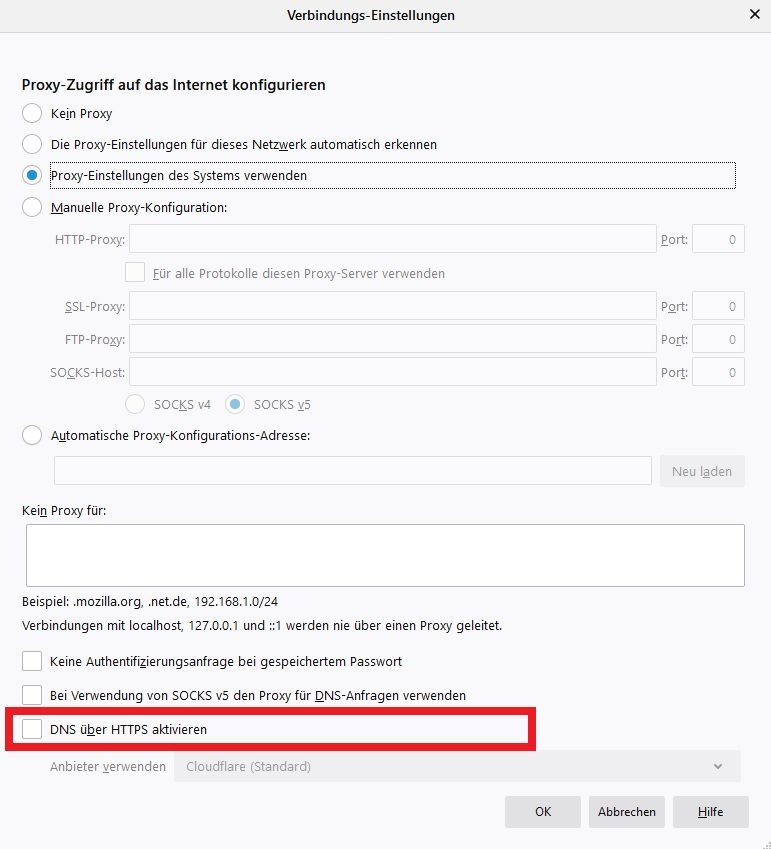

Mozilla e il provider americano di servizi Internet Cloudflare sono le forze trainanti del DNS over HTTPS, motivo per cui Firefox è stato anche il primo browser con DoH integrato. Nella versione attuale, è possibile attivare la funzione tramite“Impostazioni -> Impostazioni di connessione“.

Suggerimento: Firefox gestisce tutte le richieste DoH tramite un resolver Cloudflare per impostazione predefinita. Le impostazioni personali relative alla gestione del DNS vengono semplicemente aggirate. In alternativa, è possibile impostare un altro risolutore DoH.

3.2 Google Chrome

Dopo Firefox, Google Chrome è il secondo browser dotato di DoH. Tuttavia, è necessario attivarlo qui tramite il link“chrome://flags/#dns-over-https“. Attualmente funziona già per Windows, Mac, Android e Chrome OS, ma gli utenti Linux sono purtroppo esclusi per il momento.

Dopo aver attivato la funzione, Chrome invia le richieste DNS allo stesso server di prima, ma cripta il traffico se dispone di un’interfaccia compatibile con DoH. In caso contrario, le richieste vengono inviate in chiaro.

3.3 Browser basati su Chromium

Molti altri browser noti (tra cui Microsoft Edge, Opera o Vivaldi, ad esempio) sono basati su Chromium e sul suo motore Blink. Il DNS over HTTPS è quindi presente anche in questi e può essere attivato nelle rispettive impostazioni.

Buono a sapersi: Apple sta attualmente mantenendo un profilo molto basso per quanto riguarda le domande sull’implementazione di DoH in Safari. Tuttavia, poiché le nuove versioni del browser contengono già un numero crescente di singole funzioni di protezione dei dati, è molto probabile che nel prossimo futuro venga presa una decisione anche in merito al protocollo DoH.