L’era moderna di Internet non ha solo lati positivi: La crescente digitalizzazione attira sempre più cybercriminali che vogliono accedere ai vostri dati sensibili con l’aiuto di falle di sicurezza o malware. Non è raro che utilizzino software liberamente disponibili in rete. Qui vi spieghiamo quali sono gli strumenti di hacking legali disponibili e come potete stare un passo avanti ai criminali di Internet.

- Gli hacker distruttivi abusano di software legali per scopi illegali.

- Anche i dispositivi mobili stanno diventando sempre più il bersaglio degli aggressori da Internet.

- Con l’aiuto di strumenti di hacking, è possibile identificare e risolvere le vulnerabilità della rete.

Indice dei contenuti

1. cinque kit di strumenti per hacker che si possono ottenere legalmente su Internet

Il software di hacking può avere una cattiva reputazione, ma questo non significa che sia sempre illegale. È possibile ottenere le seguenti cinque utility legalmente su Internet.

1.1 Aircrack sfrutta le falle di sicurezza nella vostra WLAN

Aircrack offre diversi programmi che consentono di individuare e sfruttare le vulnerabilità delle reti. Il programma principale del kit di strumenti è il software di decrittazione Aircrack-ng, che può scoprire le chiavi di sicurezza delle reti WLAN protette da WEP e WPA2. A tale scopo, per il WEP viene utilizzato il cosiddetto metodo della forza bruta, il che significa che vengono semplicemente provate tutte le possibili combinazioni di numeri e lettere.

Aircrack-ng impiega solo pochi secondi per decifrare una chiave WEP. Per le password WPA2 più complesse, invece, ricorre agli attacchi a dizionario, in cui la password viene determinata sulla base di un elenco di password. Tuttavia, questo metodo funziona solo sela password è composta da una stringa di caratteri significativa.

Oltre ad Aircrack-ng, il pacchetto di strumenti contiene, tra le altre, le seguenti subroutine:

- Airbase-ng impersona un punto di accesso utilizzando le scansioni SSID ricevute.

- Airdecap-ng cracca i dati WEP e WPA dei dispositivi Wifi con l’aiuto di una chiave nota.

- Aireplay-ng si infiltra nelle reti con pacchetti auto-creati.

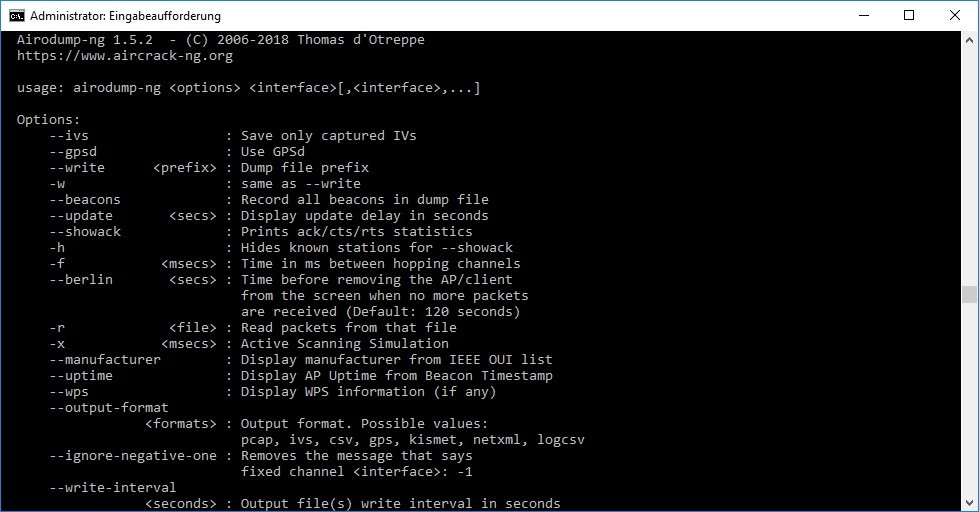

- Airodump-ng registra il traffico dati e visualizza le informazioni di rete.

- Airolib-ng gestisce e memorizza elenchi di password e ESSID per calcolare le chiavi WPA.

- Airserv-ng autorizza le schede di rete che non sono connesse localmente tramite una connessione TCP.

- Airtun-ng stabilisce tunnel virtuali.

1.2 Entrare nella matrice con Nmap

Lo strumento di rete Nmap rientra nella categoria dei cosiddetti port scanner: monitora tutte le porte fino alla 1024 inclusa e anche quelle superiori, se queste sono memorizzate nel file dei servizi del programma. Naturalmente, esiste anche la possibilità di specificare porte dedicate per la scansione. Sui sistemi di destinazione, tuttavia, nmap esegue le scansioni solo se sono ospitati dall’utente stesso o se l’operatore ha dato il suo permesso.

Nmap è uno strumento puramente testuale, originariamente sviluppato per Linux (GNU). Nel frattempo, però, esiste anche una versione del programma con interfaccia grafica, Zenmap. Se avete già acquisito esperienza con gli strumenti a riga di input, la gestione su console non dovrebbe essere troppo impegn ativa per voi. È possibile avviare una semplice scansione con il comando

nmap <indirizzo IP> o nmap <indirizzo web>

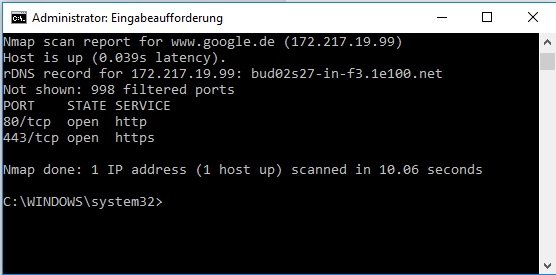

Utilizzando Google come esempio (www.google.de, 172.217.19.99), il risultato appare come segue:

Buono a sapersi: Lo scanner di vulnerabilità Nessus esegue anche la ricerca di porte aperte con nmap.

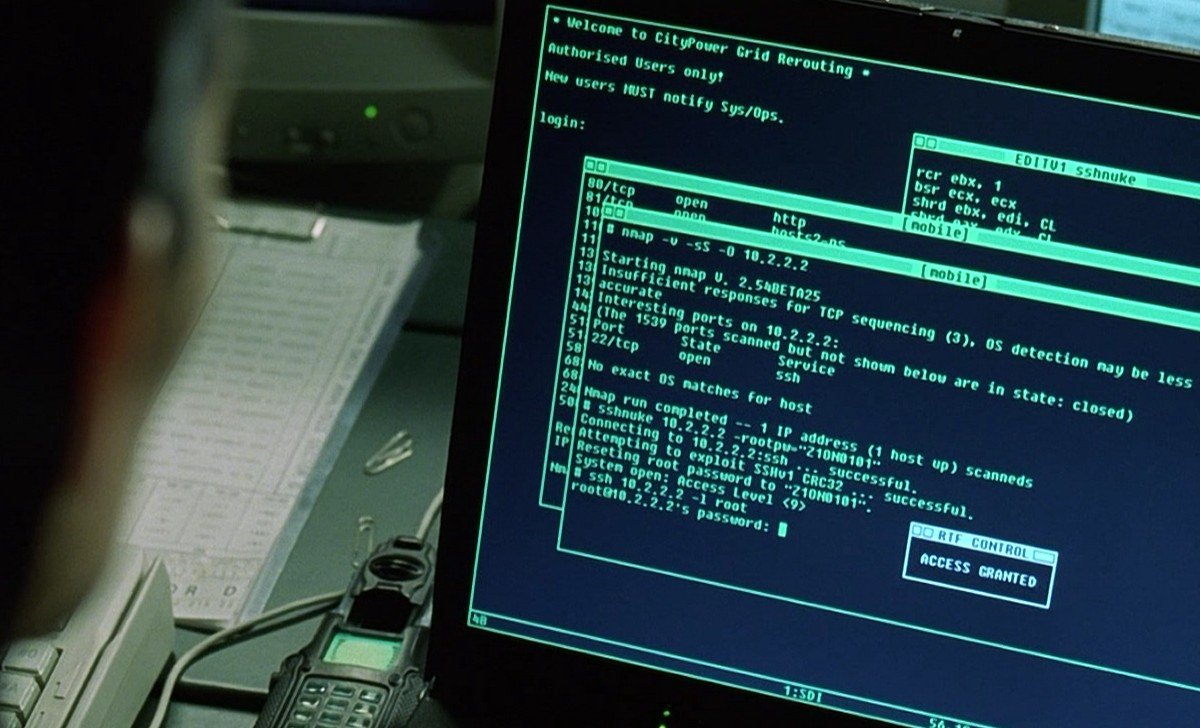

nmap va a Hollywood: nmap è stato utilizzato per l'”analisi di rete” anche in film famosi:

Il programma ha fatto la sua più grande apparizione fino ad oggi in “Matrix Reloaded”. Nel film, l’hacker Trinity utilizza una vulnerabilità scoperta dal software per penetrare nella rete di una centrale elettrica. Una versione più vecchia di Zenmap compare invece nel kolossal “The Bourne Ultimatum”.

1.3 Wireshark intercetta il traffico di rete

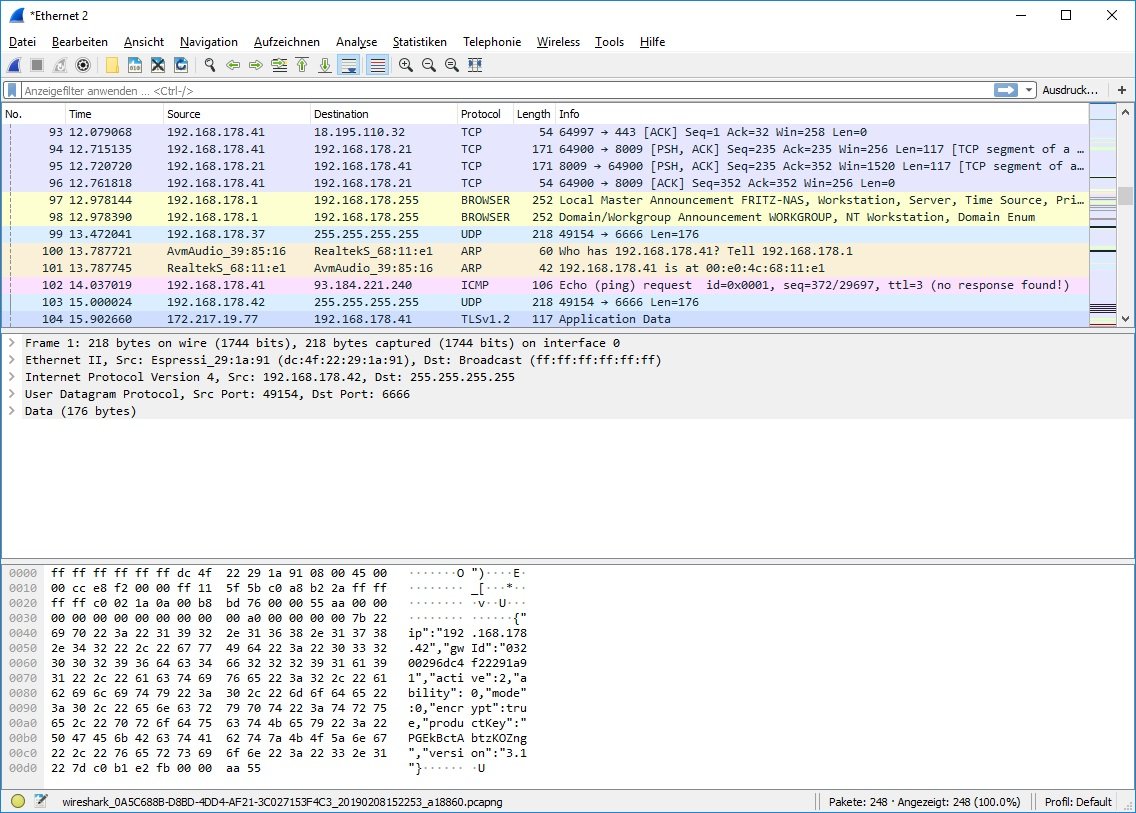

Lo strumento open-source “Wireshark” è uno sniffer di rete con il quale è possibile registrare il traffico su qualsiasi interfaccia e poi visualizzare i risultati tramite l’interfaccia grafica. Il software supporta 472 protocolli diversi, come FibreChannel o IPv6.

Con l’aiuto di Wireshark è possibile testare la crittografia o individuare i problemi di rete. Gli hacker utilizzano il software principalmente per filtrare le password e i dati privati dal traffico.

Oltre alla versione grafica, Wireshark è disponibile anche come strumento testuale a riga di comando TShark, che ha la stessa gamma di funzioni e salva le registrazioni in formato tcpdump. In questo modo, i risultati possono essere analizzati comodamente tramite l’interfaccia grafica, se necessario.

A proposito: fino a qualche tempo fa Wireshark era conosciuto principalmente con il suo vecchio nome “Ethereal”. Dopo che lo sviluppatore ha cambiato datore di lavoro e ha perso i diritti sul nome, il software è stato rinominato Wireshark.

1.4 L’hacker delle risorse manipola l’interfaccia utente di Windows

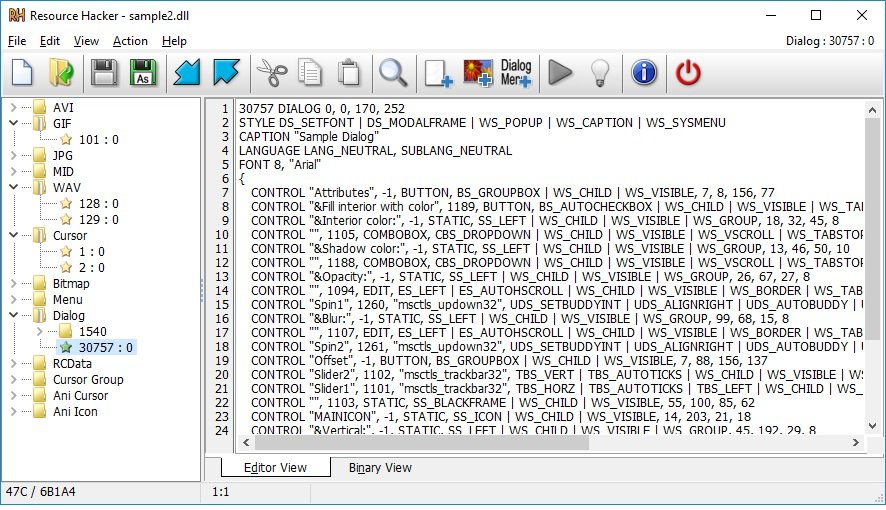

Resource Hacker o Reshacker è un’utility gratuita dello sviluppatore Angus Johnson che può essere utilizzata per visualizzare e modificare i componenti dei file EXE.

Resource Hacker o Reshacker è un’utility gratuita dello sviluppatore Angus Johnson che può essere utilizzata per visualizzare e modificare i componenti dei file EXE.

Con l’aiuto del software è possibile manipolare, tra le altre cose

- scorciatoie

- menu

- finestre di dialogo

- Controlli

- Etichette

e può persino cambiare il logo di avvio all’avvio del computer. Originariamente concepito come strumento per la visualizzazione di file di applicazioni nascosti, Resource Hacker è ora diventato anche uno strumento popolare per i cyber gangster, che lo usano per introdurre virus e trojan nei sistemi di destinazione senza farsi notare.

Resource Hacker contiene un compilatore di risorse per i file *rc e un decompilatore per visualizzare e modificare i file eseguibili e le librerie di risorse. Se necessario, lo strumento può anche essere utilizzato per creare file di risorse completamente nuovi.

Suggerimento: sebbene Resource Hacker sia dotato di un’interfaccia utente grafica, il programma offre anche molte opzioni per la modifica delle risorse tramite la riga di comando.

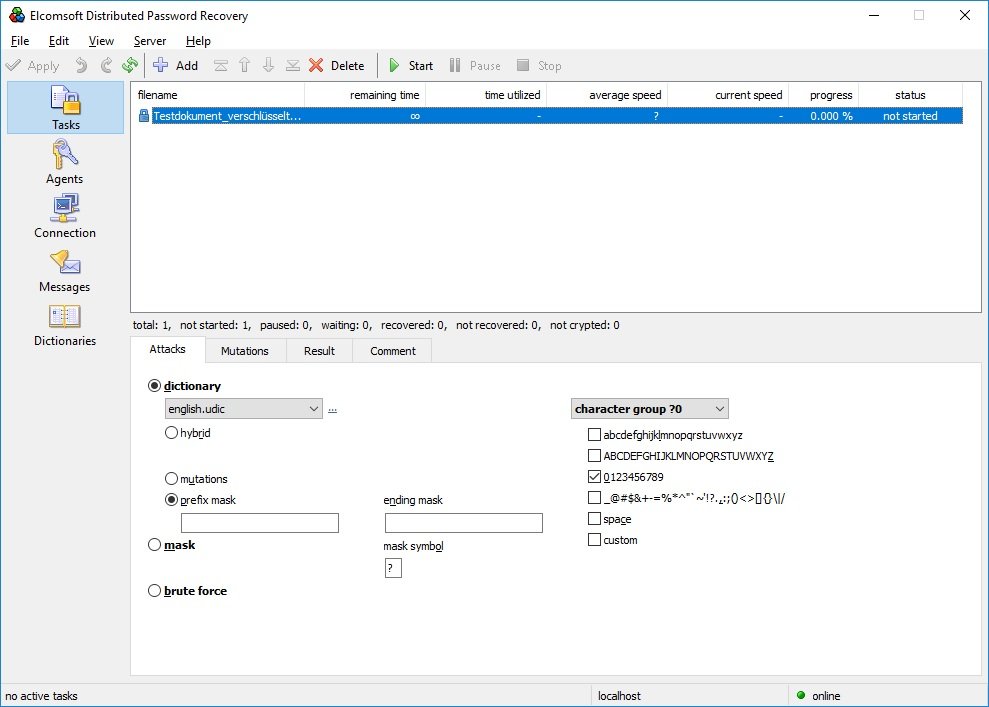

1.5 Distributed Password Recovery decifra quasi tutte le password

A differenza degli strumenti di hacking menzionati in precedenza, “Distributed Password Recovery” di ElcomSoft non è un freeware, ma al prezzo di 599 euro (5 clienti) si ottiene un kit di strumenti particolarmente potente con cui lavorano anche autorità, esperti forensi e aziende.

Il software è in grado di decifrare le password di oltre 300 tipi di file diversi. Oltre ai documenti Office e ai file PDF, è possibile determinare anche le password dei certificati di sicurezza personali, delle caselle di posta elettronica e dei login Windows o Linux.

A tale scopo, si utilizza il metodo della forza bruta oppure si determinano le frasi chiave sulla base di elenchi di parole definiti. Distributed Password Recovery funziona fino a 250 volte più velocemente rispetto a programmi di decrittazione analoghi, grazie alla tecnologia di accelerazione hardware brevettata e alla scalabilità lineare fino a 10.000 computer. Sono supportate tutte le GPU della serie Nvidia GeForce, i modelli AMD e i core dei processori grafici integrati delle CPU Intel.

Nota: Distributed Password Recovery può essere utilizzato anche per decifrare le chiavi master dei gestori di password come KeePass, G Data o 1Password.

https://www.youtube.com/watch?v=Qr-cVpu8hOU

Conclusione: gli strumenti di hacking legali sono un’arma a doppio taglio

Utilizzando il software di hacking, gli esperti di sicurezza e gli amministratori possono controllare i sistemi informatici per individuare le lacune di sicurezza e colmarle in modo mirato per anticipare gli aggressori.

Tuttavia, la disponibilità di questi programmi nasconde anche molti pericoli, perché le possibilità che aprono spesso invogliano a farne un uso improprio. Dal punto di vista del diritto penale, l’utilizzo di strumenti di hacking legali è una zona grigia. Tuttavia, se li si usa per sabotare i computer o i dati di altre persone, questo è un reato penale ai sensi della legge vigente.

Anche i fornitori di strumenti di hacking non devono cullarsi in un senso di sicurezza: In alcuni casi, distribuendo o fornendo il software, si può essere perseguiti per favoreggiamento.

Inlinea di massima, se volete testare uno dei programmi citati, dovreste farlo solo sul vostro computer di casa e, se possibile, non avviare interrogazioni tramite la rete o Internet.