Ora che probabilmente TrueCrypt verrà dismesso, gli utenti di tutto il mondo sono alla ricerca di alternative adeguate. Nel seguente articolo riassumiamo lo sviluppo di TrueCrypt, presentiamo lo strumento flessibile ancora ineguagliato, ma esaminiamo anche diverse soluzioni di crittografia in sostituzione di TrueCrypt, tra cui BitLocker di Windows.

Aggiunta 30.09.2015

VeraCrypt si è affermato come un successore basato sul codice sorgente e corregge le lacune di sicurezza ereditate da TrueCrypt nella versione 1.15. Queste non consentono l’accesso ai contenitori crittografati, ma all’intero sistema. Maggiori informazioni sono disponibili in un articolo su Cio. Si consiglia pertanto l’uso di VeraCrypt con lo stesso funzionamento, ma senza le note lacune di sicurezza.

Indice dei contenuti

Cosa c’è di sbagliato in TrueCrypt?

La notizia è arrivata all’improvviso e sembrava misteriosa. Si dice che le autorità statunitensi abbiano le mani in pasta, come nel caso del provider di servizi di posta elettronica LavaBit. Con un po’ di immaginazione, si potrebbe anche leggere nel messaggio di avvertimento sulla homepage reindirizzata che dietro a tutto questo c’è la NSA (National Security Agency). Il messaggio recita:

AVVERTENZA: L ‘uso di TrueCryptnon è sicuro perché potrebbe contenere problemi di sicurezza non risolti.

Dopo il messaggio di avvertimento, il programma di crittografia BitLocker di Microsoft viene“consigliato” con istruzioni senza alcuna spiegazione del contesto, che non combacia affatto. Entrambi gli strumenti di crittografia sono fondamentalmente diversi. I contenitori di TrueCrypt possono essere aperti da altri sistemi operativi: ciò che è stato crittografato in Windows può essere decrittografato anche in Linux. Questo non è possibile con BitLocker. È possibile creare un VHD nella gestione del disco e crittografarlo con BitLocker. Purtroppo, non tutti i sistemi operativi supportano i VHD. Inoltre, gli esperti di crittografia di TrueCrypt probabilmente non raccomanderebbero mai l’uso di BitLocker, poiché viola i principi fondamentali della crittografia sicura.

Non è noto quali lacune esistano in TrueCrypt. Tuttavia, dopo una verifica, gli esportatori non hanno trovato alcun bug nel programma che potesse essere considerato una vulnerabilità della sicurezza….“L’audit dell’NCC non ha trovato prove di backdoor intenzionali o di gravi difetti di progettazione che rendano il software insicuro in scenari comuni“, ha commentato il crittografo Matthew Green sul suo blog. Il rapporto completo della fase 2 dell'”Open Crypto Audit” è disponibile in formato PDF.

Tuttavia, si dice anche che gli sviluppatori abbiano presumibilmente perso interesse. Tuttavia, è illogico abbandonare uno strumento che è così di tendenza. Probabilmente non conosceremo mai i retroscena esatti.

Nel frattempo, esiste un sito web svizzero che si batte per non far morire TrueCrypt.

Perché TrueCrypt è così popolare?

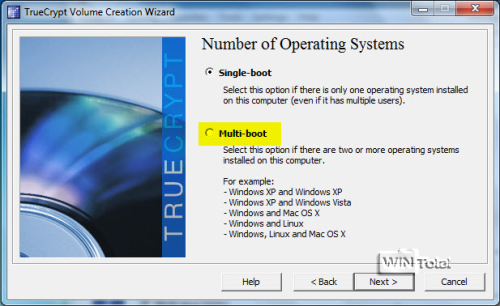

TrueCrypt è stato considerato una soluzione gratuita, semplice e molto sicura per la crittografia dei dati del computer. Questo popolare strumento è stato raccomandato più volte da Edward Snowden, tra gli altri, ed è stato utilizzato anche da lui stesso – potete leggerlo su Forbes.com (clic su“Continua a visitare il sito>>). Da un lato, TrueCrypt è l’unico strumento multipiattaforma che offre la crittografia delle partizioni di sistema (dalla versione 5.0) e la crittografia dei contenitori e dei supporti di dati esterni. TrueCrypt può crittografare un sistema multi-boot con diversi sistemi operativi, cosa che BitLocker non può fare.

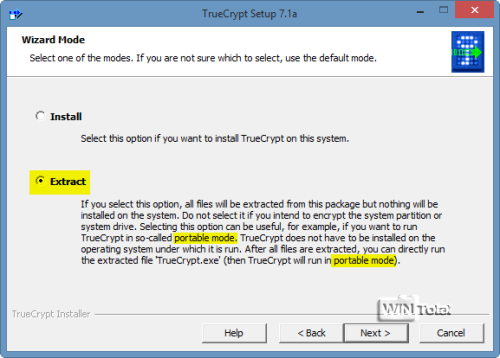

Lo strumento è anche portatile come versione di installazione, sebbene sia disponibile anche una versione portatile da scaricare. Nel setup, è sufficiente selezionare “Estrai” invece di “Installa” e inserire il percorso desiderato, ad esempio quello della chiavetta USB.

Inoltre, e questa è una caratteristica speciale, TrueCrypt supporta i contenitori nascosti all’interno di un contenitore, i cosiddetti “volumi nascosti”.

In alcuni paesi, ad esempio nel Regno Unito, può capitare di dover rivelare la password del contenitore. Per questo motivo TrueCrypt dispone di “volumi nascosti”. Si tratta di sotto-contenitori crittografati separatamente di un contenitore. Se si deve rivelare la password del contenitore, ad esempio, si apre il primo contenitore. Qui si trovano i file sensibili, come ad esempio informazioni su malattie o emergenze finanziarie e qualche imbarazzo. I file veramente importanti, invece, si trovano nel “volume nascosto” (secondo contenitore), che può essere aperto solo se si inserisce la seconda password. È generalmente noto che i “volumi nascosti” sono possibili. Tuttavia, se nel primo contenitore erano già presenti dati sensibili, sarebbe difficile dimostrare che ne è stato creato un secondo.

TrueCrypt è craccabile?

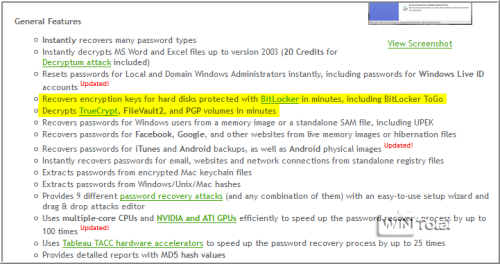

Ogni tanto si legge su Internet che è stato trovato un software in grado di crackare TrueCrypt. Ma non abbiamo mai letto che TrueCrypt sia stato craccato. Un software che abbiamo trovato si chiama “Passware Kit Forensic” e dovrebbe essere in grado di decriptare TrueCrypt e anche BitLocker in pochi minuti. Naturalmente, il software deve essere acquistato prima, al prezzo di 995 dollari (da agosto 2014).

Sulla homepage, alla voce “Caratteristiche generali”, si legge:

Decifra i dischi rigidi protetti con BitLocker in pochi minuti, compreso BitLocker ToGo.

Decifra i volumi TrueCrypt, FileVault2 e PGP in pochi minuti.

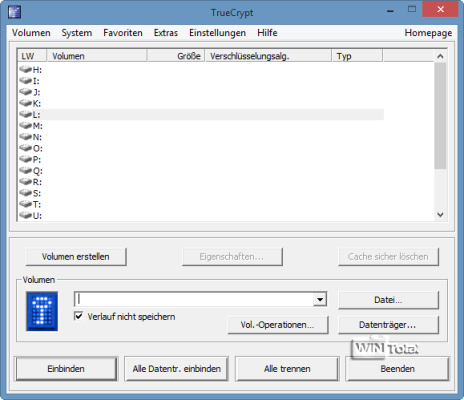

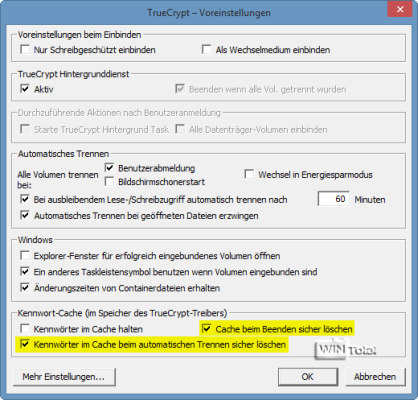

Lo strumento può decriptare le password deboli solo se il computer è ancora in funzione e dispone di un’interfaccia FireWire (IEEE 1394). Ma cosa succede se il PC è spento? Se nelle impostazioni di TrueCrypt è stata attivata la funzione “Cancella la cache in modo sicuro all’uscita”, la password viene rimossa in modo sicuro dalla cache dopo il logout. Pertanto, la lettura della password sicura non funziona più con TrueCrypt. Inoltre, lo strumento non può decifrare i contenitori TrueCrypt.

Ulteriori informazioni sono disponibili in un articolo un po’ più vecchio di Golem.

Crittografare la partizione del sistema operativo con TrueCrypt

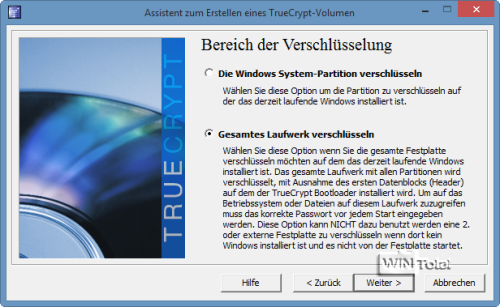

Eseguite lo strumento TrueCrypt installato come amministratore. In TrueCrypt, fate clic su “Sistema” nella barra dei menu e poi su “Crittografa partizione/disco di sistema”. Selezionare la voce “Normale” e poi “Crittografa l’intera unità”. In questo modo si proteggeranno anche i dati che non si trovano nella partizione di Windows ma sullo stesso disco. Il sistema operativo e tutte le partizioni saranno crittografati, ad eccezione del primo blocco di dati (intestazione) su cui è installato il TrueCrypt Bootloader.

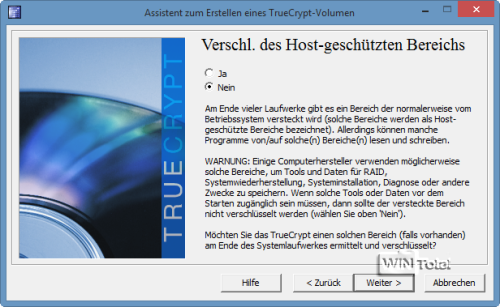

La crittografia dell’area protetta dall’host aggiunge solo una piccola quantità di sicurezza. Soprattutto con i sistemi RAID e gli strumenti di ripristino, può causare problemi. Pertanto, è consigliabile attivare l’opzione “No”.

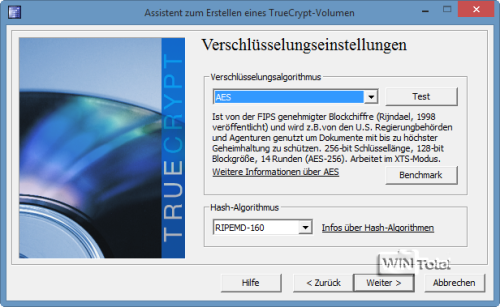

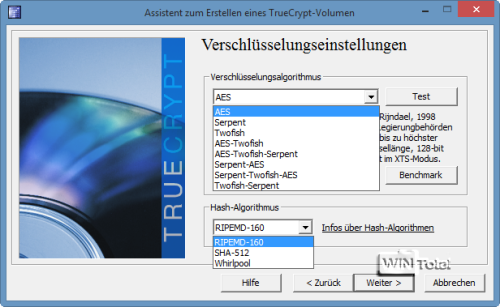

Selezionate quindi “Un sistema operativo”. Se avete un sistema multi-boot, selezionate “Sistemi operativi multipli”. Successivamente si accede alle impostazioni di crittografia.

Ogni algoritmo scelto è spiegato di seguito. Purtroppo i link per ulteriori informazioni non funzionano più.

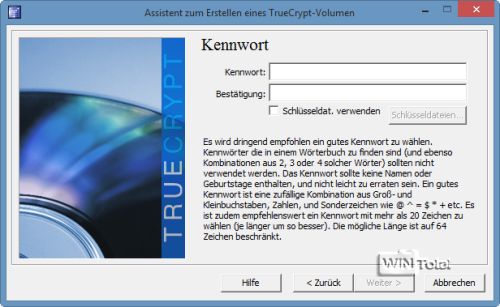

Quando si assegna una password, si dovrebbe scegliere una password sicura e lunga. Più lunga è, meglio è; TrueCrypt consente fino a 64 caratteri. Se la tastiera va in tilt dopo l’assegnazione della password, basta premere il tasto [Windows] + [Spazio] e il layout della tastiera tornerà al tedesco [DE].

Successivamente TrueCrypt chiederà di creare un disco di ripristino di Windows. In caso di problemi di avvio, Windows si avvierà comunque con il disco. TrueCrypt salva un file ISO nei propri file: è necessario masterizzare questo file affinché TrueCrypt possa continuare. Al successivo riavvio del sistema operativo, è necessario inserire la password scelta. Se ciò non avviene, TrueCrypt interrompe l’intero processo di avvio. Questa funzione è nota come “autenticazione pre-avvio”.

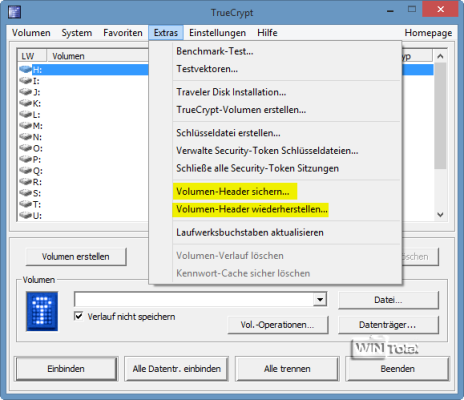

In seguito, è comunque possibile salvare l’intestazione del volume. Ciò consente di ripristinare il volume fino al 100% in caso di danni.

Se non è stato eseguito il backup delle intestazioni dei volumi, lo strumento “Testcrypt” aiuta a recuperare le intestazioni sui dischi rigidi TrueCrypt. TestCrypt è uno strumento per individuare e ripristinare i volumi TrueCrypt persi.

Un caso difficile – Come recuperare una partizione TrueCrypt cancellata è spiegato qui in un forum.

Per questo sono necessari alcuni strumenti come TrueCrypt, TestCrypt, TestDisk, HxD e GetDataBack (demo).

In una piccola relazione su TrueCrypt, si parla anche di Traveller Disk in azione e di crittografia ibrida con PGP e OpenPGP.

TrueCrypt è ancora disponibile per il download?

Sì, è possibile scaricare la versione 7.1a dal nostro archivio software, ma NON aggiornare alla versione 7.2. Sfortunatamente, TrueCrypt non viene più fornito con gli aggiornamenti, per cui non esiste più una protezione sufficiente in caso di falle nella sicurezza in futuro.

Conoscete ancora il termine “Encrypting File System” (EFS)?

A partire da Windows 2000, il sistema operativo dispone di una funzione di crittografia dei file. EFS è l’acronimo di “Encrypting File System” e caratterizza un sistema di crittografia dei file sui supporti dati NTFS nei sistemi operativi basati su Windows NT. È ancora possibile utilizzare EFS per proteggere i dati quando più utenti condividono lo stesso computer. Tuttavia, l’EFS non è pratico per i supporti USB portatili, poiché l’accesso è possibile solo sul PC in cui i dati sono stati crittografati.

Dalla sua introduzione, questa funzione è rimasta largamente inutilizzata. Per ulteriori informazioni, consultare questo articolo un po’ datato su EFS: EFS – Crittografia dei file con Windows XP.

La situazione è diversa con Microsoft BitLocker.

Cosa può fare BitLocker di Microsoft?

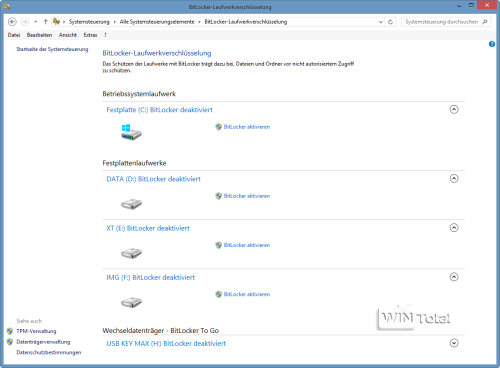

BitLocker è un programma di crittografia per le partizioni e il sistema operativo e fa parte di Windows Vista (Enterprise/Ultimate), Windows 7 (Enterprise/Ultimate), Windows 8.x (Professional/Enterprise), Windows Server 2008, Windows Server 2008 R2 e Windows Server 2012.

Bitlocker To Go è disponibile solo nelle edizioni Ultimate, in Windows 8.x anche nell’edizione Professional. Con “BitLocker To Go”, tutti i file su un supporto rimovibile (un disco rigido esterno o una chiavetta USB) possono essere protetti senza TPM. Se il supporto ha il file system FAT, è possibile leggere successivamente i dati su computer con Windows Vista o Windows XP. Per entrambi i sistemi operativi, Microsoft offre il download gratuito dello strumento di lettura BitLocker, ma questo può SOLO leggere e non scrivere.

In Vista senza SP1, BitLocker può proteggere solo la partizione di Windows. EFS poteva essere utilizzato per proteggere altre partizioni. Solo dopo l’SP1 di Vista è stato possibile crittografare tutte le partizioni.

Ciò che BitLocker non può fare soprattutto è creare dischi rigidi virtuali come contenitori (ad eccezione dei dischi rigidi virtuali come sostituti dei contenitori, vedere “Crittografia di un disco rigido virtuale con BitLocker”), che possono essere utilizzati su tutte le piattaforme. Il punto di forza di TrueCrypt non è quindi disponibile con BitLocker. Inoltre, non è possibile criptare un singolo file con BitLocker. Per entrambi i processi, consigliamo altri programmi più avanti nel testo.

Crittografia del sistema operativo con BitLocker

BitLocker rende estremamente difficile per i malintenzionati l’accesso ai dati di un computer o di un disco rigido rubato. Tuttavia, BitLocker non può proteggere dagli attacchi di rete. I dati non sono protetti nemmeno quando Windows è in funzione.

L’esecuzione di BitLocker su un’unità del sistema operativo crittografata richiede due partizioni sullo stesso disco rigido (partizione di sistema e partizione del sistema operativo), perché l’autenticazione e il controllo dell’integrità del sistema prima dell’avvio non devono essere eseguiti sulla stessa partizione in cui si trova l’unità del sistema operativo crittografato.

Suggerimento di WinTotal: Differenza tra partizione di sistema e partizione di avvio

BitLocker cripta tutti i file utente e di sistema sull’unità del sistema operativo, compresi i file di swap e di ibernazione dell’utente connesso. Se il computer non ha una partizione di sistema, la procedura guidata BitLocker crea una partizione di sistema con uno spazio disponibile di circa 200 MB. Alla partizione di sistema non viene assegnata una lettera di unità e non viene visualizzata in “Computer” o “Questo PC”. La partizione di sistema rimane non crittografata per consentire l’avvio del computer. I nuovi file vengono automaticamente crittografati quando vengono aggiunti dall’utente a un’unità con BitLocker attivato. Tuttavia, se questi file vengono copiati su un’altra unità o su un altro PC, vengono automaticamente decifrati.

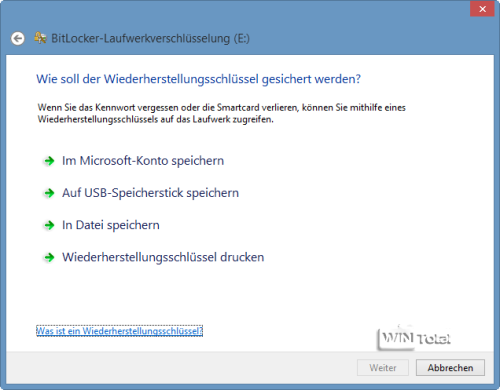

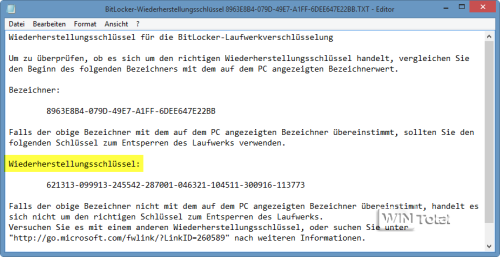

BitLocker imposta una password di recupero unica per ogni crittografia, con 4 opzioni di conservazione. Se si dimentica la password di BitLocker, è possibile utilizzare la password di recupero nella Console di ripristino BitLocker per sbloccare la crittografia.

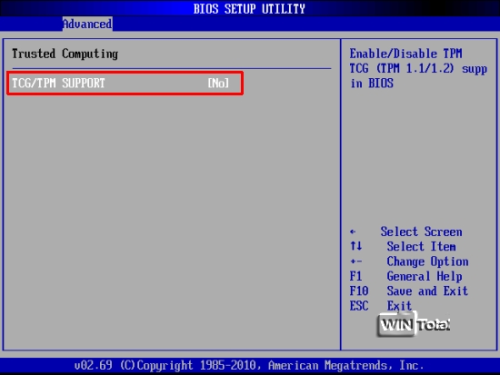

BitLocker con TPM

BitLocker si avvia prima del sistema operativo e accede per impostazione predefinita al “Trusted Platform Module” (TPM) per verificare se l’hardware è invariato e quindi affidabile; solo allora il sistema operativo si avvia con il login. Il prerequisito per il suo utilizzo è che la scheda madre del computer sia dotata di un chip TPM. Se non sapete se il vostro PC ha installato un chip TPM, avviate la console di gestione TPM tramite “Start – Esegui” tpm.msc. Se non è stato trovato alcun TPM compatibile, è anche possibile che non sia stato attivato nel BIOS.

Prima di attivare BitLocker su un computer con TPM, quest’ultimo deve essere inizializzato. Il processo di inizializzazione genera una password del proprietario del TPM, ovvero una password impostata per il TPM. Tuttavia, la password del proprietario del TPM è necessaria solo per modificare lo stato del TPM, ad esempio per attivare o disattivare il TPM o ripristinare il blocco del TPM. Dopo il processo di inizializzazione, riavviare il computer e impostare le impostazioni di avvio del sistema BitLocker. Qui sono disponibili 4 opzioni per scegliere come proteggere la password di ripristino:

1.) salvare nell’account Microsoft

2.) salvataggio su chiavetta USB

3.) salvare in un file

e

4.) stampare la chiave di recupero

È possibile fare clic su tutte e quattro le opzioni per conservare la password di recupero prima di fare clic su “Avanti”. In questo modo si è protetti quattro volte (screenshot qui sotto).

La password di recupero è necessaria solo se l’unità crittografata deve essere installata in un altro computer o se vengono apportate modifiche alle informazioni di avvio del sistema.

L’accesso a Windows avviene come di consueto con il proprio account utente, poiché BitLocker interagisce automaticamente con il TPM. Nel frattempo, il sistema operativo non viene crittografato. Durante il funzionamento, la crittografia trasparente di BitLocker non influisce sull’utilizzo dei dati o sulle prestazioni complessive del sistema.

Con TPM e PIN

Per ottenere un livello di sicurezza superiore con il TPM, BitLocker può essere configurato con un PIN. Il PIN è un numero segreto aggiuntivo impostato dall’utente che deve essere immesso a ogni avvio del computer e a ogni disattivazione della modalità di sospensione.

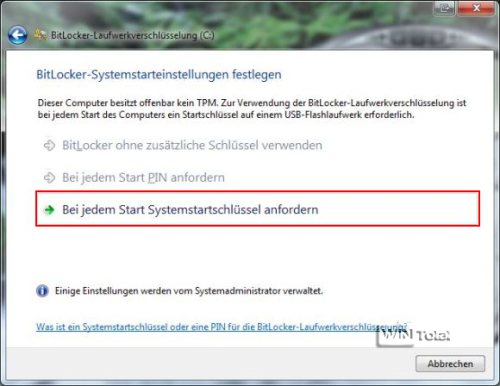

BitLocker senza TPM

Una volta che la procedura guidata Bitlocker ha preparato l’unità e che è stato eseguito un riavvio, è necessario impostare le impostazioni di avvio del sistema. Anche in questo caso sono disponibili 4 opzioni per scegliere come salvare la password di ripristino per la conservazione.

Per avviare il sistema operativo crittografato, è possibile utilizzare un file chiave su una chiavetta USB solo se non si dispone di un TPM. La chiavetta deve essere sempre inserita quando si accede a Windows, in modo da poter identificare la chiave di avvio del sistema. Il BIOS dovrebbe essere in grado di accedere al dispositivo USB in modalità di sola lettura durante l’avvio del sistema.

Bitlocker senza chip TPM – Suggerimento.

Nelle impostazioni di avvio del sistema, con questa variante è disponibile solo l’opzione“Richiedi la chiave di avvio del sistema a ogni avvio“.

Se la chiave di avvio del sistema non è identificata sul dispositivo USB, non è possibile accedere ai dati del volume crittografato. Se la chiavetta USB con la chiave di avvio del sistema non è disponibile, è necessario inserire la password di ripristino nella modalità di ripristino BitLocker.

Nel frattempo, il sistema operativo non viene crittografato. Durante il funzionamento, la crittografia trasparente di BitLocker non influisce sull’utilizzo dei dati o sulle prestazioni generali del sistema.

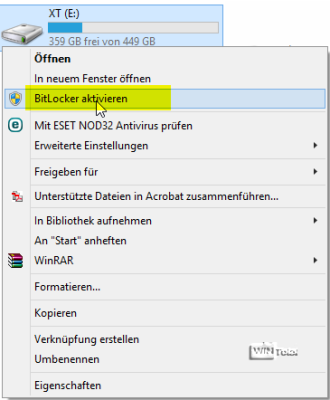

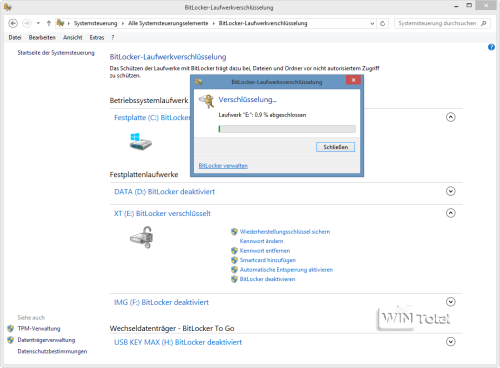

Crittografia della partizione dati con BitLocker

Non ci sono restrizioni per la crittografia di una partizione dati o in generale di qualsiasi partizione che non contenga il sistema operativo. Non è nemmeno necessario che l’unità utilizzi un file system specifico. BitLocker cripta NTFS, FAT32, FAT16 o exFAT. È sufficiente assegnare una password sicura. Fare clic sulla partizione a destra e selezionare“Attiva BitLocker” nel menu contestuale.

A questo punto BitLocker mostrerà 4 opzioni per scegliere come proteggere la password di recupero se si dimentica la password.

È possibile fare clic su tutte e 4 le opzioni prima di fare clic su “Avanti”. In questo modo avrete salvato la password di ripristino per quattro volte per sicurezza.

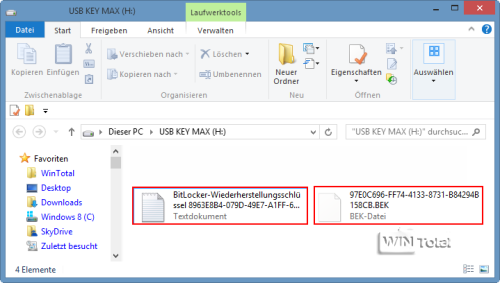

Il backup contiene un file TXT e un file BEK.

Il file TXT contiene il numero di identificazione e la chiave di ripristino a 48 cifre, che funge da password di ripristino, oltre a un link Microsoft per ulteriori informazioni. Il file BEK è la chiave di crittografia BitLocker. Questi file servono per la sicurezza nel caso in cui si dimentichi la password fornita al momento dell’impostazione di Bitlocker. La crittografia viene eseguita in background. Se BitLocker riscontra un problema relativo all’unità, interrompe la crittografia ed esegue un checkdisk. Non appena il problema viene risolto, la crittografia riprende.

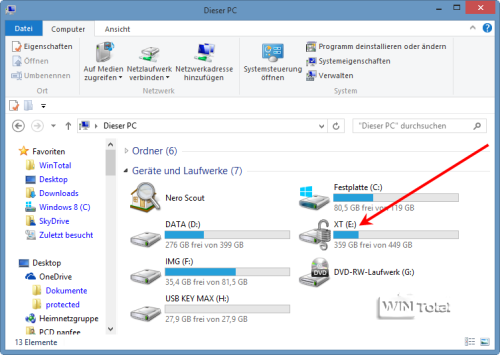

Nel pannello di controllo si vedrà che l’unità dati è crittografata.

In “Questo PC” o in “Computer”, l’unità dati è contrassegnata da un lucchetto.

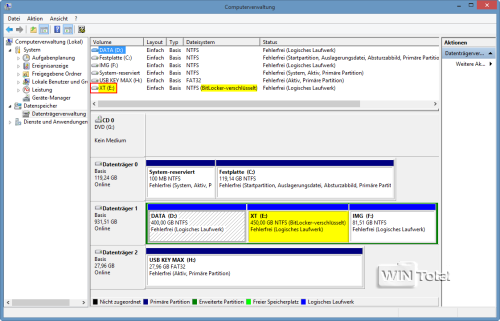

Nella gestione del supporto dati è possibile vedere anche l’unità che è stata crittografata.

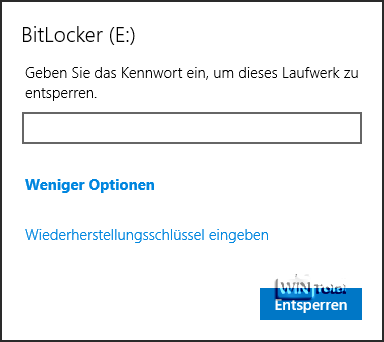

Quando si cerca di aprire l’unità, viene richiesto di inserire la password. Se si è dimenticata la password di BitLocker, inserire lachiave di recupero di 48 cifre che si trova nel file TXT di backup alla voce“Inserire la chiave di recupero”.

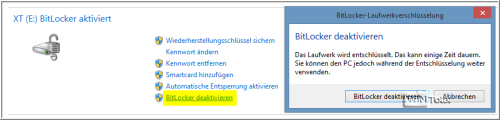

Solo con le informazioni corrette è possibile disattivare la crittografia dell’unità nel pannello di controllo alla voce “Disattiva BitLocker”.

Annullare la crittografia

La password di recupero (chiave di recupero) può essere utilizzata per sbloccare l’unità dati crittografata o il sistema operativo crittografato (con o senza TPM). La password di ripristino è composta da 48 cifre suddivise in otto gruppi. Durante il ripristino, questi numeri devono essere immessi utilizzando i tasti funzione della tastiera nella console di ripristino BitLocker.

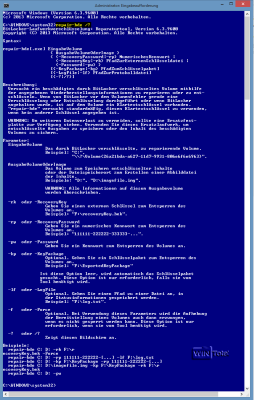

Strumento di riparazione BitLocker

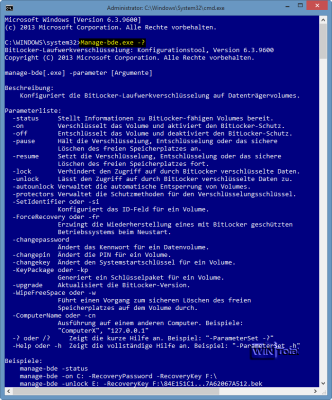

BitLocker dispone anche di uno strumento di riparazione (Repair-bde.exe) che può recuperare i dati da un volume crittografato. Se un errore in BitLocker impedisce l’avvio di Windows, è possibile avviare “Repair-bde” nel prompt dei comandi dell’ambiente di ripristino di Windows. Per ulteriori informazioni su “Repair-bde”, utilizzare il comando“repair-bde /?” in un prompt dei comandi.

Crittografare il disco rigido virtuale con BitLocker

Chiunque possieda Virtual PC, VMware Player/Workstation, Hyper-V, VirtualBox ecc. può utilizzare lo “strumento di configurazione della crittografia delle unità BitLocker”(manage-bde) per proteggere il proprio disco rigido virtuale con BitLocker.

Nella macchina virtuale devono essere installate le versioni Ultimate o Enterprise o Professional (solo Win8).

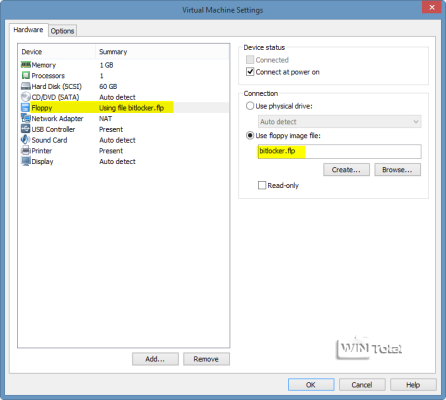

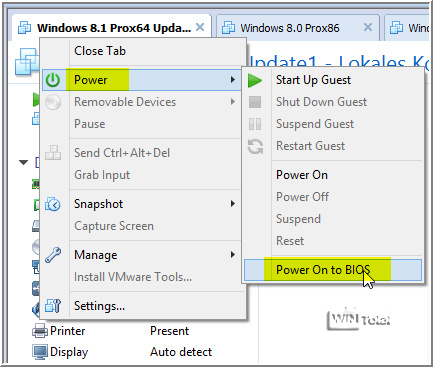

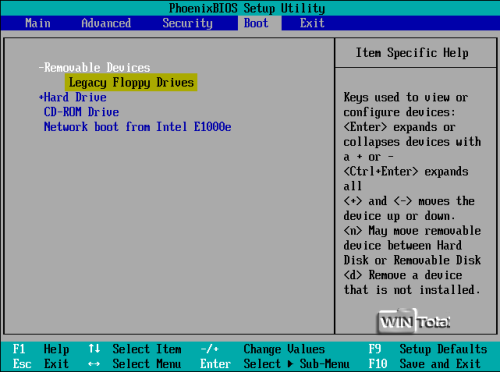

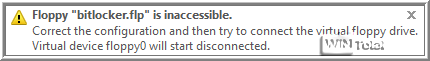

Poiché BitLocker non può accedere alla chiavetta USB inserita durante l’avvio, è necessario utilizzare un dischetto “virtuale” che consenta l’accesso alla chiave. Aggiungete un’immagine disco alla vostra VM e utilizzate il file bitlocker.flp (solo) per VMware Workstation/Player. In VMware Workstation è sufficiente digitare bitlocker.flp in“Usa file immagine floppy“, dopo “OK” ignorare il messaggio di errore – bitlocker.flp verrà inserito comunque. Quindi avviare il BIOS e cambiare l’ordine di avvio in modo che il floppy venga prima.

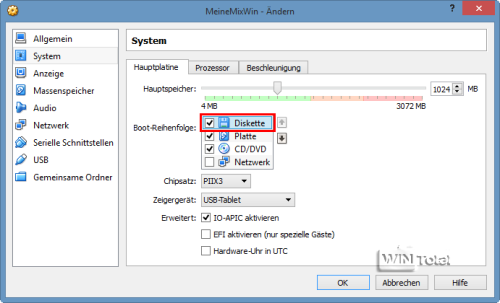

In VirtualBox, attivare il “Floppy” nelle “Impostazioni” e metterlo al primo posto nell’ordine di avvio. Dovrebbe essere simile a quello di altri programmi di virtualizzazione.

Avviate l’ambiente virtuale: non si avvierà dal dischetto, ma potrebbe apparire un avviso di impossibilità di avvio dal dischetto.

Nell’ambiente virtuale, formattate il dischetto virtuale in FAT, che si trova in “Computer” o “Questo PC”. Quindi nell’ambiente virtuale, come descritto nel suggerimento di WinTotal, è necessario attivare l’opzione“Consenti BitLocker senza TPM compatibile” nell’editor dei criteri di gruppo. Ora collegate la chiavetta USB.

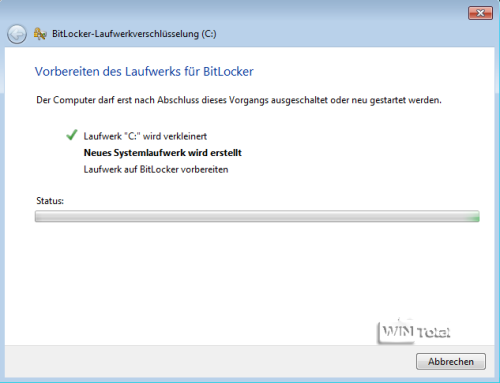

Quindi (sempre nell’ambiente virtuale) avviare BitLocker nel Pannello di controllo. Viene prima visualizzata una preparazione dell’unità C: con il messaggio“Verrà creata una nuova unità di sistema dallo spazio libero dell’unitàC:. Lanuova unità non ha una lettera di unità“. Dopo “Avanti”, l’unità “C:” viene ridotta di dimensioni, viene creata una nuova unità di sistema e l’unità viene preparata per BitLocker.

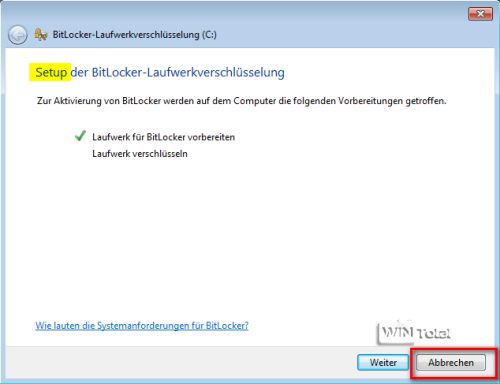

Segue un riavvio dell’ambiente virtuale e l’impostazione di BitLocker vuole procedere con la crittografia. Interrompere qui.

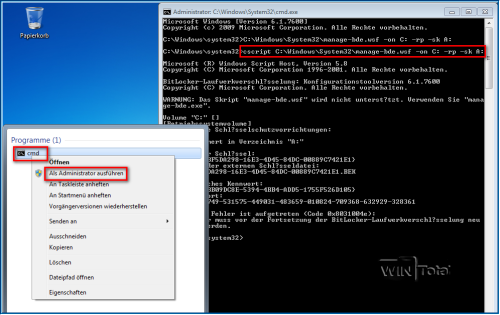

Aprite il prompt dei comandi come amministratore e inserite il seguente comando:

cscript c:\Windows\System32\manage-bde.wsf -on C: -rp -sk A:

Viene scritto sul dischetto A:

Quali strumenti di crittografia sono consigliati?

Di soluzioni di crittografia per i file e i supporti di dati ce ne sono a bizzeffe. Chiunque sappia quanto sia difficile muoversi in modo anonimo su Internet, proteggere la propria privacy e archiviare i propri dati in modo sicuro, sa anche quanto sia difficile trovare alternative reali a TrueCrypt.

Non è nostra intenzione farlo, ma solo dare alcune raccomandazioni. Nessuno di questi strumenti è in grado di fare tutto ciò che TrueCrypt è in grado di fare, ad esempio funzionare con Linux, Mac e Windows, crittografare il sistema operativo con Windows e decrittografarlo con Linux e creare contenitori con “volumi nascosti”.

Le unità steganografiche sono casseforti di dati con file normali mescolati, ad esempio con un’immagine o un video (funzione di occultamento). Possono essere visualizzati normalmente o caricati come unità.

VeraCrypt

Lingua: Multilingua

Licenza: OpenSource

OS: Windows, Linux, Mac OS X

Crittografia: Password e AES-256-Bit

Particolarità: Simile a TrueCrypt

Lo strumento più simile a TrueCrypt è VeraCrypt. Non solo le condizioni di licenza sono simili a quelle di TrueCrypt, ma anche l’interfaccia utente e le impostazioni sono identiche. Secondo il produttore, VeraCrypt è immune agli attacchi di forza bruta. Nell’area delle funzioni hash, la sicurezza è stata aumentata grazie a RIPEMD160, SHA-2 e Whirlpool. Con VeraCrypt è anche possibile creare contenitori criptati o installazioni di dischi di viaggio. Lo strumento è open source e funziona anche su Linux e Mac OS X.

My Lockbox Edizione gratuita

Lingua: inglese

Licenza: Freeware

Sistema operativo: Windows

Crittografia: Password

Funzione speciale: Nascondi cartella

Il programma può essere utilizzato per creare una cartella protetta da password e delle sottocartelle in cui memorizzare tutti i contenuti da nascondere. Una volta impostato, My Lockbox fa scomparire questa cartella e il percorso di installazione per tutti gli utenti (compresi gli amministratori di sistema). Nell’edizione freeware è possibile criptare solo una cartella con le relative sottocartelle.

Mascheratore

Lingua: Tedesco

Licenza: Shareware (10 giorni di prova)

Sistema operativo: Windows

Crittografia: Crittografia fino a 448 bit, Cast5, Blowfish, Rijndael, DES, TribleDES, Twofish e Serpent

Funzione speciale: Steganografia

Il programma Masker nasconde file e directory in un file portante e li cripta per sicurezza. Il file di supporto, ad esempio un’immagine, un file audio, un programma o un file video, non viene influenzato da questa azione e può ancora essere utilizzato. Il file di supporto non mostra che vi sono nascosti dei file. È ancora perfettamente funzionante. È possibile caricare immagini, riprodurre suoni, visualizzare video sullo schermo ed eseguire programmi. È quindi possibile, ad esempio, nascondere documenti segreti nelle immagini e inviarli come allegati di posta elettronica. Qualsiasi file o addirittura intere directory vengono prima crittografate e poi nascoste nel file portante, apparentemente innocuo, secondo la procedura della steganografia.

Axantum AxCrypt

Lingua: Multilingua

Licenza: OpenSource

Sistema operativo: Windows

Crittografia: Password e AES a 128 bit

Particolarità: Si integra nel menu contestuale

Crittografa dati e cartelle nel menu contestuale. AxCrypt permette anche di creare file autodecifranti che consentono al destinatario di accedervi senza aver installato lo strumento.

Crittografia gratuita Sophos

Lingua: Tedesco

Licenza: Freeware per uso privato

Sistema operativo: Windows

Crittografia: Password, AES 128-bit e 256-bit

Particolarità: Si integra nel menu contestuale

Sophos Free Encryption è la versione senza licenza del precedente SafeGuard PrivateCrypto. Sophos Free Encryption si integra nel menu contestuale di Windows e nel client di posta elettronica standard. Cifra singoli file o interi archivi. I file possono anche essere crittografati e convertiti in un archivio autoestraente, risparmiando spazio di archiviazione. I comandi più importanti sono ancorati nel menu contestuale del tasto destro del mouse.

fideAS file privato

Lingua: Multilingua

Licenza: Freeware

Sistema operativo: Windows

Crittografia: Password, AES e RSA

Funzione speciale: Nascondi cartella

Non è necessario creare un’unità virtuale aggiuntiva per la cassaforte virtuale dei dati: “fideAS file private” controlla le cartelle definite, i file e le sottocartelle in esse contenute in modo completamente automatico in background. È possibile accedere ai dati solo con la chiave di firma e la password corrette. Lo strumento utilizza gli algoritmi di crittografia AES e RSA. Nella versione freeware, “fideAS file private” può criptare solo singoli file e cartelle, non intere partizioni.

DiskCryptor

Lingua: Tedesco

Licenza: OpenSource

Sistema operativo: Windows

Crittografia: AES, Twofish e Serpent

Particolarità: Nascondi il sistema operativo

Con DiskCryptor è possibile crittografare la partizione di sistema e di avvio e nascondere interi sistemi operativi. È possibile criptare anche CD, DVD e unità USB.

Il programma offre piena compatibilità con i caricatori di avvio come LILO, GRUB ecc. e supporta l’accelerazione hardware AES. La crittografia avviene in modalità XTS con gli algoritmi AES, Twofish e Serpent o una loro combinazione.

BoxCryptor Desktop

Lingua: Tedesco

Licenza: Freeware per uso privato

OS: Windows, Mac, iOS,

Crittografia: Password, AES e RSA

Caratteristiche speciali: Cloud, Contenitore

Dopo l’installazione, BoxCryptor Desktop crea una cartella e un’unità virtuale in cui è possibile memorizzare i file, che vengono poi crittografati “al volo” con una password definita in precedenza. Sono supportati Dropbox, OneDrive, SugarSync, GoogleDrive e altre soluzioni cloud. La versione freeware è limitata a un contenitore di 2 GByte.

Cryptainer LE

Lingua: Multilingua

Licenza: Freeware

Sistema operativo: Windows

Crittografia: crittografia a 128 bit, password

Caratteristiche speciali: Contenitore

Cryptainer LE consente di proteggere con password i file e le directory su tutti i supporti di dati, compresi quelli rimovibili (Flash, CD, DVD, USB, ecc.). È possibile trascinare e rilasciare facilmente i file, le directory e le e-mail nella cassaforte. Cryptainer LE crea un contenitore fino a 100 megabyte. È anche possibile inviare file crittografati per e-mail. Il destinatario ha bisogno solo della password corretta per decifrare il file.

ArchiCrypt Live

Lingua: tedesco

Licenza: Freeware

Sistema operativo: Windows

Crittografia: AES a 256 bit, Blowfish

Caratteristiche speciali: Contenitore, Steganografia

ArchiCrypt Live crea unità virtuali a cui viene assegnata una propria lettera di unità e a cui si può accedere come a un normale disco rigido. Testi, immagini, video, musica e applicazioni vengono semplicemente copiati sull’unità virtuale o installati su di essa. Lo strumento può controllare fino a 3 (nella versione gratuita – nella versione commerciale fino a 8) di queste unità virtuali contemporaneamente, e ogni unità può avere una dimensione massima di 2 terabyte. Chi vuole mascherare la propria cassaforte di dati può creare le cosiddette unità steganografiche. ArchiCrypt Live mescola una cassaforte di dati con, ad esempio, un video, un brano musicale, un’immagine o un’applicazione Windows. Il video o l’immagine possono essere visualizzati normalmente, il brano musicale può essere ascoltato e l’applicazione può essere utilizzata nel modo consueto e anche caricata come unità ArchiCrypt Live.

Il programma è offerto come freeware con funzioni limitate. Il numero di unità crittografate è limitato a 3 e si fa riferimento alla versione commerciale. Non è possibile criptare la partizione di sistema.

ArchiCrypt Live Mobile è un programma gratuito e liberamente disponibile che può essere utilizzato per caricare unità live ArchiCrypt basate su file. Live Mobile può caricare singole unità live. A condizione che l’unità sia su un supporto riscrivibile, è possibile modificare il contenuto dell’unità a piacimento e trasportarlo tra diversi computer. Il caricamento di partizioni live non è supportato.

Il programma gratuito ArchiCrypt Live ToGo è in grado di creare unità live compatibili fino a 4 GB e di caricarle senza diritti speciali o installazione sui computer. Inoltre, lo strumento può caricare unità live via Internet (cloud).

Steganos Safe

Lingua: Multilingua

Licenza: Shareware (30 giorni di prova)

Sistema operativo: Windows

Crittografia: algoritmo AES-XEX a 384 bit secondo lo standard IEEE P1619

Caratteristiche speciali: crittografia del contenitore e di Dropbox

Steganos crea unità virtuali, ciascuna delle quali può contenere fino a un terabyte di dati. Può memorizzarli in forma codificata sul disco rigido, un’unità USB esterna, un iPod, uno smartphone, una fotocamera digitale o nel cloud. La crittografia di Dropbox è in tempo reale. I dati raggiungono il cloud solo in forma criptata e Dropbox sincronizza solo i file che sono stati modificati o aggiunti dall’utente. Il software consente di creare un numero di casseforti a piacere. Nel software è integrato anche lo “Steganos Shredder” con il metodo Gutmann, che sovrascrive il vecchio spazio di archiviazione per 35 volte.

Gpg4win

Lingua: tedesco

Licenza: OpenSource

Sistema operativo: Windows

Crittografia: OpenPGP, S/MIME (X.509), RSA

Funzione speciale: Kryptosuite GnuPG

Il pacchetto Gpg4win per “GNU Privacy Guard for Windows” contiene diversi componenti. Gpg4win si basa sulla suite crittografica open source GnuPG per codificare i contenuti. Nel pacchetto Gpg4win sono inclusi, tra l’altro, l’estensione GpgEX di Explorer per la crittografia di file e cartelle, i gestori di certificati GPA e Kleopatra e un plug-in per MS Outlook (GpgOL). Il programma è stato commissionato dall’Ufficio federale tedesco per la sicurezza informatica (BSI) e intende fornire agli utenti di Windows un pacchetto completo per la protezione dei dati.

PGP Desktop

Lingua: Multilingua

Licenza: Freeware per uso privato

OS: Windows, Mac, Linux

Crittografia: OpenPGP RFC 4880, X.509, AES 256-bit, AES 128-bit

Particolarità: pacchetto PGP composto da 5 singoli strumenti

Symantec PGP Desktop offre una soluzione di crittografia flessibile e a più livelli. PGP cripta tutti i supporti di dati, non solo i dischi rigidi, ma anche le chiavette USB e i DVD masterizzati.

PGP Free è composto da 5 singoli strumenti:

1.) PGP Keys – per creare le proprie chiavi private

2) PGP Desktop E-Mail – per proteggere i dati riservati nei messaggi di posta elettronica

3) PGP Zip – comprime e cripta messaggi, allegati di posta, file e directory

4.) PGP Viewer – per decifrare i messaggi di posta elettronica o gli allegati

5) PGP Shred – distrugge completamente i file e le cartelle indesiderate su disco.

Nella versione completa (licenza) sono disponibili 9 strumenti individuali.

Conclusione

A nostro avviso, chi ha utilizzato TrueCrypt finora può continuare a farlo in tutta sicurezza. Attualmente ci sono molte considerazioni in rete per programmare un sostituto di TrueCrypt da zero. Come si evince dal nostro testo, BitLocker non è un’alternativa a TrueCrypt, il suo orientamento è fondamentalmente diverso. A causa del clamore suscitato dall’abbandono di TrueCrypt, stanno entrando in discussione altri programmi che spesso offrono funzionalità simili, ma non sono neanche lontanamente flessibili come TrueCrypt. Per la semplice crittografia dei contenitori o la pura crittografia dei file in Windows, tuttavia, esistono numerose alternative che abbiamo presentato e che vi invitiamo a provare.

Fonte immagine: Microsoft / creato da NhatPG