In tutto il mondo sono in corso le patch contro i noti attacchi Spectre e Meltdown, causati da una falla architettonica nelle CPU di Intel, AMD e ARM. Microsoft, Mozilla, Google e altri produttori hanno già risposto con le prime patch. Sono ora disponibili anche i relativi programmi di controllo. Tuttavia, alcuni scanner di virus hanno problemi con le patch.

Lacuna di sicurezza in quasi tutte le CPU

Una falla di sicurezza nell’architettura di quasi tutte le CPU dei produttori di processori Intel, AMD e ARM consente fino a tre possibilità di attacco, denominate Spectre 1, Spectre 2 e Meltdown. Questa vulnerabilità sta attualmente minacciando i sistemi di tutto il mondo. Poiché la vulnerabilità non può essere sfruttata dall’esterno, colpisce principalmente i sistemi che eseguono programmi. Oltre al classico malware, questo include anche i browser web che eseguono contenuti attivi tramite JavaScript e HTML 5. Ulteriori informazioni sulle vulnerabilità di sicurezza sono disponibili, ad esempio, in un articolo specialistico di ct: “Analyse zur Prozessorlücke: Meltdown e Spectre sono un super disastro per la sicurezza”.

Nota: di recente è stato pubblicato un elenco delle CPU interessate dalle vulnerabilità di sicurezza Spectre e Meltdown. AMD presume che le sue CPU siano vulnerabili solo a uno dei due attacchi Spectre.

Le patch di Microsoft

Dal 03.01.2018 Microsoft ha già diffuso delle patch per le varie versioni di Windows, Internet Explorer e Microsoft Edge, destinate a contenere i bug nelle CPU che eseguono Windows.

Attenzione:

Attenzione: a volte un antivirus non aggiornato può impedire la distribuzione delle patch, come descritto da Microsoft nella KB4072699. Potete verificarlo voi stessi accedendo al registro di sistema sotto la voceHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\QualityCompatper verificare se è presente la sottochiave cadca5fe-87d3-4b96-b7fb-a231484277cc con la REG_DWORD 0x00000000. Solo allora sarà possibile installare le patch necessarie. Potrebbe essere necessario creare manualmente la voce di registro.

La patch di Microsoft, pubblicata per Windows 10 con il codice KB4056892, al momento non è ancora stata distribuita su tutti i sistemi, poiché potrebbero verificarsi problemi a seconda della configurazione. L’unica cosa che può aiutare in questo caso è la pazienza, fino a quando Microsoft non avrà controllato e risolto tutti i possibili problemi con, ad esempio, i processori di AMD.

Microcodice necessario per le CPU

Tuttavia, le patch dei produttori non risolvono il problema reale, che si trova nelle rispettive CPU, ma possono solo rendere più difficili gli attacchi. Intel ha quindi annunciato che presto fornirà aggiornamenti del microcodice per tutte le CPU più vecchie dal 2013. Tuttavia, questi dovrebbero a loro volta essere inviati al cliente tramite i produttori di schede madri, per cui sarebbe necessario un “aggiornamento del BIOS”.

Addendum 05.04.2018: patch da Intel

Nel frattempo, Intel ha dichiarato che gli aggiornamenti del microcodice sono terminati e ha fornito ai produttori gli aggiornamenti corrispondenti per numerose CPU, generalmente più recenti del 2010. Ad eccezione dei processori più recenti come Skylake, che hanno ricevuto un aggiornamento del microcodice tramite Windows, i produttori di schede madri devono fornire gli aggiornamenti sotto forma di aggiornamenti del BIOS.

Anche altri produttori reagiscono

Poiché gli attacchi sono possibili anche attraverso i browser web, non solo Microsoft ha patchato Internet Explorer ed Edge, ma anche Mozilla Firefox ha ricevuto un aggiornamento alla versione 57.0.4 e, naturalmente, Adobe Flash ha ricevuto un nuovo aggiornamento. Anche NVIDIA aggiorna il suo driver GeForce alla versione 390.65 con un aggiornamento di sicurezza contro Spectre.

Suggerimento: Heise raccoglie gli avvisi di sicurezza e gli aggiornamenti dei produttori di hardware e software in un elenco costantemente aggiornato. È quindi consigliabile controllare gli aggiornamenti con maggiore frequenza.

Verifica semplice se è ancora interessato da Spectre o Meltdown

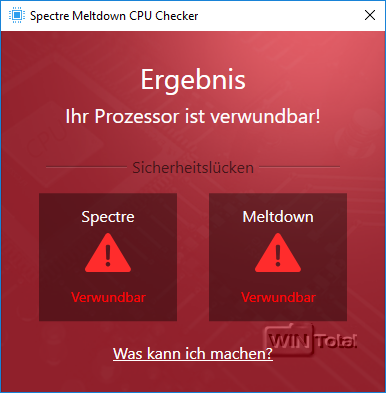

Il programma gratuito Spectre Meltdown CPU Checker di Ashampoo verifica con un solo clic se il vostro sistema è vulnerabile. Per farlo, avviate il software e, dopo una breve analisi, potrete vedere direttamente nel risultato se e quali lacune di sicurezza avete.

Per l’analisi, il programma utilizza una routine di Microsoft, pubblicata con il numero KB4073119 ed eseguita con PowerShell, ma richiede una certa conoscenza di PowerShell per poterla utilizzare. Il controllo di Ashampoo è un po’ più elegante e più facile da usare.

Effetti sulle prestazioni

Secondo gli esperti, le patch contro gli attacchi Spectre e Meltdown hanno anche un impatto negativo sulle prestazioni. L’entità dell’impatto dipende dall’età delle CPU e dal settore di applicazione. Terry Myerson, capo di Windows, ha commentato in un post sul blog le perdite di prestazioni dovute alle patch contro Spectre e Meltdown, giungendo alla conclusione che le CPU più recenti con Windows 10 non sono quasi più lente. Tuttavia, coloro che utilizzano CPU più vecchie (come la serie Haswell di Intel) probabilmente sentiranno la perdita di prestazioni. I server Windows con compiti quali server di database o server Web saranno probabilmente i più colpiti. In questo caso si avvertirà un calo significativo delle prestazioni.

Effetti sui giochi

Eurogamer, invece, in una serie di test “Digital Foundry – Meltdown e Spectre: le patch influiscono sulle prestazioni di gioco del PC? “le perdite di prestazioni durante il gioco rispetto a un Windows senza patch sono difficilmente misurabili.